|

||||

Глава 8Защищенные системы – какие они? ¦ UNIX-среда ¦ Безопасность Windows Vista – взлом адекватен защите! Как бы нам ни хотелось верить в то, что идеально защищенные системы существуют, приходится констатировать лишь то, что к защищенным системам можно только приблизиться. Можно, еще как можно. В этой главе вы узнаете: ¦ в чем принципиальное отличие UNIX-подобных систем от систем линейки Windows в контексте обеспечения безопасности; ¦ какие из ныне существующих техник могут быть с успехом использованы для создания безопасной среды выполнения кода; ¦ насколько безопасна операционная система Windows Vista и существуют ли способы обхода новой хваленой защиты. 8.1. UNIX-среда

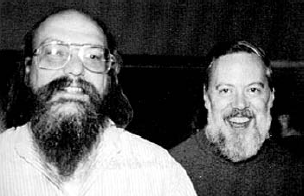

Краткая предысторияПервоначально операционная система UNIX была разработана в конце 1960-х годов сотрудниками компании Bell Labs, в первую очередь Кеном Томпсоном (Kenneth Thompson), Денисом Ритчи (Dennis MacAlistair Ritchie) и Дугласом МакИлроем (Douglas McIlroy) (рис. 8.1). Уже к 1978 году система была установлена более чем на 600 персональных компьютерах, прежде всего в исследовательских институтах.  Рис. 8.1. Кен Томпсон и Денис Ритчи – создатели UNIX В начале 1980-х годов компания AT&T, которой принадлежала Bell Labs, осознала всю ценность операционной системы UNIX, начав тем самым разработку ее коммерческой версии. Впоследствии многие компании, лицензировав UNIX-код у AT&T, успешно разработали собственные коммерческие разновидности UNIX, такие как HP-UX, AIX, Solaris, IRIX. В 1991 году Линус Товальдс (Linus Benedict Torvalds) опубликовал ядро Linux. Дистрибутивы этой системы (в частности, Red Hat и Debian), включающие ядро, утилиты GNU и дополнительное программное обеспечение, стали бешено популярны как среди любителей, так и среди профессионалов. Идеи, заложенные в основу UNIX, оказали огромное влияние на развитие компьютерных операционных систем. В настоящее время UNIX-системы признаны одними из самых надежных и производительных серверных систем. Достаточно лишь посмотреть статистику использования операционной системы на серверах. Комментарии, как говорят, излишни.

«Невозможно написать абсолютно качественный код», – это скажет вам любой хороший программист, особенно если речь идет о миллионах строчек программного кода. Представьте себе следующую ситуацию. Код № 1 писала одна группа программистов, код № 2 – другая. В обоих случаях над его созданием работали профессионалы, хорошо знающие свое дело. Однако первый код был на виду и дорабатывался совместными усилиями тысяч светлых голов, постоянно оттачивался и совершенствовался. Второй код был закрыт, и только лишь горстке избранных разработчиков были доступны его тексты… Конечно, в каждом из двух описанных вариантов есть свои плюсы и минусы, однако перейдем ближе к делу. Основное концептуальное отличие UNIX от Windows – это, конечно же, открытый код. Абсолютное большинство UNIX-систем, включая популярные Linux-клоны, выпускаются по GNU General Public License, которая позволяет любому желающему копировать, изменять и распространять исходный код. Открытый код постоянно дорабатывается и совершенствуется, именно поэтому в UNIX-системах так мало уязвимостей. Этот открытый код (на то он и открытый), ко всему прочему, бесплатен. Исходный же код Windows закрыт, именно поэтому подобный подход к безопасности часто называют "безопасность в тумане" (security through obscurity). Из характерных особенностей организации безопасности UNIX-систем хотелось бы отметить и следующие: ¦ глубоко продуманная технология разделения прав доступа к ресурсам; ¦ каждый из процессов выполняется строго в своем адресном пространстве (Windows этим похвастаться не может); ¦ встроенные в ядро тонко конфигурируемые инструменты безопасности (к примеру, IP-Firewall (IPFW) FreeBSD);

¦ наличие таких инструментов безопасности, как chroot (более подробно см. далее) и Jail (в BSD-системах), позволяет создать систему, устойчивую даже в случае успешной попытки взлома. Если кому-то из читателей данный список покажется полным, смеем заверить – перечисленное является лишь верхушкой айсберга безопасности UNIX-систем. Почему UNIX-системы так любят хакеры? Наверное, потому что UNIX – это свобода действий и прозрачность кода. Как узнать, что выполняет привычная для нас программа в Windows-среде? Интуитивно понятное пространное окно с множеством кнопок – нажимай какую хочешь, просто, как робот, бери и нажимай. В UNIX все совсем наоборот. Не тебя контролируют, а ты. Свобода! Взял исходный код программы, подправил, как тебе надо, скомпилировал – и вот она, программа, живая и светится (рис. 8.2). Безопасность UNIX-систем оттачивалась не одним поколением программистов. В контексте данной главы следует упомянуть о таких техниках повышения безопасности, как chroot и Jail (для BSD-систем).  Рис. 8.2. Любимый nmap… Концепция изоляции – вариант безопасного выполнения кодаПод chroot в UNIX-подобных операционных системах подразумевается техника, позволяющая создать изолированную среду – имитацию корневого каталога файловой системы. Запущенная в такой среде любая программа будет воспринимать только указанный рабочий каталог – и «ни шагу влево». chroot затрагивает только текущий процесс и всех его потомков. Программа в такой изолированной среде не может обращаться к файлам вне этого каталога, что обеспечивает надежный способ защиты в случае компрометации программы в chroot. К слову будет сказано, chroot-каталог может быть использован, чтобы сымитировать реальную систему с запущенными сетевыми сервисами. Такой искусственно созданный механизм безопасности может быть использован как "наживка" для взломщиков, или honeypot. Jail, или «тюрьма», – механизм изолирования выполнения процессов в операционных системах UNIX. Системный вызов jail заключает процесс и всех его потомков в изолированную среду выполнения. Процесс, выполняющийся в jail, не имеет возможности получить доступ к тому, что не принадлежит jail. Более того, даже суперпользователь – root – не в состоянии выполнить большинство операций, которые он может выполнять снаружи от jail. Если chroot и Jail – это инструменты безопасности, обсуждаемые в контексте UNIX-систем, то о следующем инструменте безопасности так сказать нельзя. Виртуальная машина (от англ. virtual machine) представляет собой программную или аппаратную среду, исполняющую некоторый код. Фактически, как это и следует из названия, виртуальная машина эмулирует работу реального компьютера. Виртуальная машина, как и реальная, может иметь свою операционную систему (и даже несколько), обслуживаемую искусственно эмулированным «железом»: BIOS, ОЗУ, жесткий диск (часть места на жестком диске реального компьютера). В контексте обеспечения безопасности применение виртуальных машин оправдано там, где высока вероятность поражения вредоносным кодом или нельзя допустить выхода из строя основной системы. Установив несколько виртуальных машин на одну реальную, можно легко и просто сымитировать локальную сеть. В качестве примеров наиболее популярных виртуальных машин можно привести VMWare, Xen (для UNIX-подобных систем), Microsoft Virtual PC. Live-CD представляет собой загрузочный диск, на котором имеется все необходимое для развертывания виртуальной операционной системы прямо в памяти компьютера. Live-CD может оказаться особенно полезным, когда необходимо получить доступ к файловой системе, поврежденной или инфицированной вирусом. Применение Live-CD также оправдано в нестандартных вариантах работы пользователя (например, на чужом компьютере или на компьютере без винчестера и т. д.). Примеры LiveCD – Windows LiveCD, Linux Knoppix LiveCD. Вовсе не надо быть гением, чтобы проследить закономерность – логическую связь между вышеперечисленными техниками безопасности: в каждом из случаев выполнение кода идет в изолированной среде, не затрагивая при этом рабочую зону основной системы. 8.2. Безопасность Windows Vista – взлом адекватен защите!В контексте данной главы будут рассмотрены основные технологии зашиты Windows Vista и мы попытаемся объективно прокомментировать возможные «черные и белые» стороны. Не секрет, что корпорация Microsoft самым активным образом продвигает технологию x64 путем внедрения ряда уникальных возможностей в 64-разрядные варианты версий Windows Vista Home Basic, Vista Home Premium, Vista Business, Vista Enterprise и Vista Ultimate. По заверениям Microsoft, благодаря ключевым усовершенствованиям и новым технологиям, реализованным только для x64-версий Vista, эти системы можно будет по праву считать самыми безопасными вариантами клиентских операционных систем, когда-либо созданными Microsoft (рис. 8.3).  Рис. 8.3. Новая система обещает стать безопасней… Microsoft явно пытается показать миру по-настоящему защищенную систему, подтверждением чего являются новые средства безопасности x64-версий Vista в сочетании с такими функциями x32-версий Vista, как User Account Control (UAC), Windows Defender, Windows Firewall, Windows Service Hardening, Encrypting File System (EFS) и Bit-Locker. Однако начнем, пожалуй, с реалий. Авторитетный специалист по безопасности Джоанна Рутковска (Joanna Rutkowska) в конце июля нынешнего года изящно представила оригинальные способы обхода средств защиты информации Windows Vista. В ходе конференции Black Hat Briefings and Training, которая проходила в Лас-Вегасе с 28 июля по 2 августа 2007 года, Рутковска и ее коллега Алекс Терешкин представили разработанные для Vista rootkit-программы. По словам Рутковской, из этических соображений участие в семинаре было ограничено только представителями "легитимных" компаний. Недавно Рутковска продемонстрировала методы, с помощью которых руткиты могут скрывать себя даже от самого надежного на сегодня механизма распознавания– аппаратных средств, считывающих содержание оперативной памяти системы. По ее словам, июльская демонстрация была посвящена именно таким методам. До недавнего времени Рутковска работала в компании Coseinc, а в настоящее время занимается основанием в Польше новой компании, которая будет специализироваться на информационной безопасности. Потрясает? Пожалуй, да, ведь не будем забывать, что выход системы состоялся ну совсем уже недавно. Однако то ли еще будет. Как обещает многоуважаемая Рутковска, это только начало, ведь в планах ближайшего времени опубликовать новые оригинальные способы взлома пресловутой защиты NT 6.0. Чего же все-таки стоит хваленая безопасность новой операционной системы и какие технологии за этим стоят? Попробуем разобраться в этом. Драйверы с цифровой подписьюНикто не будет отрицать, что значительная часть потенциальных проблем безопасности операционных систем связана именно с драйверами. По заявлениям Microsoft, x64-версии Vista будут допускать установку драйверов исключительно с цифровой подписью. Порочная практика «драйвер не имеет цифровой подписи – все равно продолжить» должна теперь кануть в небытие?! Понятное дело, что обязательное подписывание драйверов в значительной степени способствует надежности Windows Vista, ведь большинство сбоев операционной системы и критических ошибок связаны именно с недоработкой драйверов режима ядра. Прокомментировать подобный вариант защиты от установки драйверов без цифровой подписи можно было бы вполне однозначно: новая технология исправно защищает ядро операционной системы от модификаций, обеспечивая, как бы это хотелось сказать, непревзойденный уровень защиты. Однако постойте. В начале августа этого года Symantec обнародовала до примитива простой способ обхода всей этой хваленой защиты: защита ядра 32-и 64-битных версий Vista от установки неподписанных драйверов может быть взломана с помощью простой бесплатной утилиты! Специалистам Symantec удалось обнаружить в свободном доступе программу Atsiv, разработанную австралийской компанией Linchpin Labs. Реакция Microsoft на появившееся средство обхода защиты Vista пока неизвестна. PatchGuardКак следует из названия, PatchGuard создан, чтобы обеспечить защиту от несанкционированной модификации ядра Vista вредоносным кодом. По определению Microsoft, PatchGuard представляет собой не что иное, как «метод предотвращения расширения драйверов режима ядра или замены других служб ядра, а также редактирования какой-либо части ядра сторонними программами». Чтобы понять суть данной технологии защиты, будет полезным разобраться в том, что же такое kernel patching (изменение ядра). Под kernel patching, как это следует из названия, понимается некая техника модификации/замены критических областей данных ядра Windows на другой код или данные, которые могут быть потенциально вредоносными. Модификация эта, в свою очередь, возможна посредством использования внутренних системных вызовов или другим способом. Вообще, модификация и обновление ядра, по сути, не являются чем-то экзотическим и априорно запрещенным для системы, ведь многие производители ПО достаточно часто модифицируют его для своих целей, например, изменяя адрес функции-обработчика системного вызова (указатель функции) в таблице системных вызовов (system service table, SST). Вдаваясь в технические подробности работы PatchGuard, следует сказать, что благодаря данной технологии в системе запрещена модификация таких компонентов ядра, как: ¦ таблицы системных вызовов (system service tables, SST); ¦ таблицы глобальных дескрипторов (global descriptor table (GDT)); ¦ таблицы прерываний (interrupt descriptor table (IDT)). В случае если какой-либо код попытается модифицировать вышеописанные компоненты ядра, операционная система сгенерирует отчет об обнаруженной уязвимости и экстренно завершит свою работу. По официальным заявлениям Microsoft, данный компонент системы защиты ядра отключить невозможно. Однако, как оно всегда и бывает, нет ничего невозможного: защита ядра все-таки отключается. Подобное вполне возможно, если в системе работает отладчик ядра. Решение, как мне кажется, не заставит себя долго ждать. NX (No Execute) DEP!Под загадочной аббревиатурой NX стоит вполне прозрачная технология DEP – DATA EXECUTION PREVENTION. Реализованный программно в 32-битной версии Windows Vista, в 64-разрядной версии операционной системы NX реализован аппаратно. Понятное дело, что аппаратно реализованная функция DEP более надежна, поскольку здесь на страже нашей безопасности стоит само «железо». Чтобы лучше понять, что же такое NX, необходимо разобраться в DEP. DEP, или предотвращение выполнения данных, – используется для предотвращения проникновения на компьютер вирусов и других угроз безопасности, выполняющих вредоносный код из областей памяти, которые должны использоваться только операционной системой Windows и другими программами. В ходе своей работы DEP следит, чтобы программы использовали системную память безопасным образом. Для этого DEP работает отдельно или вместе с совместимыми микропроцессорами и помечает некоторые области как «невыполняемые». Если программа пытается запустить код (любой код) из защищенной области, DEP закрывает программу и отображает уведомление (подобный метод инфекции, описанный выше, при котором вредоносный код выполняется из запрещенных областей памяти, реализуется посредством переполнения буфера). Механизм переполнения буфера, в свою очередь, заключается в следующем. Предположим, что некая процедура для хранения данных использует буфер. Буфер находится в стеке (в определенной области памяти, которая используется во время выполнения программы). Представим в стеке несколько переменных и адрес возврата функции – число, показывающее, куда передать управление после выполнения текущей процедуры. Каким образом программа записывает данные в N-й байт буфера? К адресу начала буфера прибавляется число N. Полученный результат и есть адрес, по которому будут записаны данные. Если размер буфера равен 1024 байт, а мы попытаемся «втиснуть» в него больше, то некоторая часть данных попадет в другую область памяти. Может произойти так, что адрес возврата функции затеряется, и, как следствие, программа выполнит не тот код, на который указывал предыдущий адрес возврата. Возвращаясь к NX и резюмируя вышесказанное, следует отметить: NX позволяет программному обеспечению помечать сегменты памяти, в которых будут храниться только данные, и процессор не позволит приложениям и службам исполнять произвольный код в этих сегментах. "Капитально… " – скажет кто-нибудь из читателей. Действительно, капитально, если бы не одно но. Методология обхода аппаратной реализации DEP давно уже отработана и поставлена, если так можно выразиться, на поток (подробную информацию об обходе аппаратной реализации DEP можно найти по адресу www.securityLab.ru). ASLRНу что ж, продолжим наш экскурс в технологии защиты новой линейки 6.0. Фанфары и салют! Наш следующий подопытный конкурсант, призванный сделать Windows Vista сверхзащищенной системой, – это ASLR (Address Space Layout Randomization), или, по-нашему, технология, обеспечивающая случайное расположение адресного пространства. Говоря о технологии ASLR, следует все же отдать должное Microsoft в обеспечении безопасности Windows Vista. Введя ASLR, спецы из корпорации, ни много ни мало, позаботились о том, чтобы усложнить жизнь писателям вирусов. По мнению разработчиков, ASLR практически полностью исключает угрозу удаленных атак для Windows-платформ. Все дело в том, что в настоящее время Windows предусматривает загрузку системных файлов с использованием одинакового смещения в памяти при загрузке системы, что позволяет посредством вирусного ПО внедрять код "по месту назначения". Суть новой технологии заключается в том, что в x64-версиях Vista системные файлы загружаются в случайные адреса памяти, что существенно осложняет написание работающего вируса. По заверениям Microsoft, свыше 99 % всех удаленных атак на x64-версии Vista закончатся крахом. Смысл ASLR прост и заключается в следующем: каждый раз, когда компьютер перезагружается, ASLR в случайном порядке назначает один из 256 возможных вариантов адреса для расположения ключевых системных DLL-и EXE-файлов. Это осложняет поиск вирусом нужных файлов и, как следствие, препятствует его выполнению. Нетрудно догадаться, что теперь существует всего лишь один шанс из 256, что текущая загрузка файлов произойдет с адреса с тем же смещением, что и при предыдущей загрузке. Потрясает? Действительно. Введение данной технологии выведет защиту операционных систем на принципиально новый уровень. А вот на какой уровень данное нововведение выведет написание вирусного ПО? Как прокомментировал в списке почтовой рассылки BugTraq исследователь из Next Generation Security Software Дэвид Личфилд (David Litchfield), "дистанционное использование переполнений значительно усложнилось", на что некто под псевдонимом cntex в ответе Личфилду заверил, что ASLR "уже много лет элементарно обходится в Linux". Ну что ж, рассмотрение "самых страшных и могущественных" технологий защиты NT 6.0 (большинство из которых реализовано аппаратно) закончено, и, как видите, не так все и безоблачно. Приступим к рассмотрению технологий защиты прикладного уровня, реализованных в большей части программно. Защитник WindowsНововведением Windows новой линейки стал Защитник Windows – как оно следует из названия, компонент, призванный активно защищать нашу операционную систему. Как отмечено в официальном описании Microsoft, данный компонент защищает компьютер от руткитов, шпионов, adware, bots и другого вредоносного ПО. Хотя от червей и вирусов не защищает! Ну да ладно, антивирус то все равно придется ставить свой. Итак, кто же такой этот Защитник Windows? Защитник Windows содержит девять агентов безопасности, которые постоянно наблюдают за теми критическими областями операционной системы, которые наиболее часто пытается изменить вредоносное ПО. К таким областям относятся следующие. ¦ Автозагрузка. Агент безопасности постоянно наблюдает за списком программ, которым позволено загружаться при старте системы. Таким образом реализуется защита от вредоносного ПО, которое пытается загрузиться вместе с системой. ¦ Настройки безопасности системы. Агент безопасности постоянно проверяет настройки безопасности Windows. Не секрет, что некоторое вредоносное ПО старается изменить настройки безопасности с целью облегчения вредного воздействия на операционную систему. ¦ Дополнения (Add-ons) Internet Explorer. Агент безопасности следит за приложениями, которые загружаются вместе с браузером. Spyware и другое вредоносное ПО может маскироваться под дополнения Internet Explorer и загружаться без вашего ведома. Агент безопасности не позволит загрузиться такому виду вредоносного ПО. ¦ Настройки Internet Explorer. ¦ Загрузки Internet Explorer (Internet Explorer Downloads). Агент безопасности постоянно контролирует файлы и приложения, предназначенные для работы с IE (например, ActiveX controls). ¦ Службы и драйверы. Поскольку службы и драйверы выполняют важнейшие функции, они имеют доступ к важным областям операционной системы. Вредоносное ПО может использовать службы для доступа к компьютеру, а также с целью маскировки под нормальные компоненты системы. ¦ Выполнение приложений (Application Execution). Агент безопасности следит за приложениями во время их выполнения. Spyware и другое вредоносное ПО, используя уязвимости приложений, могут нанести вред. Например, spyware может загрузиться во время запуска часто используемого вами приложения. Защитник Windows предупредит вас о подозрительном поведении приложений. ¦ Регистрация приложений (Application Registration). Агент безопасности данной области постоянно наблюдает за инструментами и файлами операционной системы, где приложения регистрируются с целью загрузки. Ну что, прокомментировать вышеописанное можно было бы лихо, сказать же следует лишь следующее: то, что раньше было прерогативой антивируса и (частично) межсетевого экрана, теперь вобрал в себя этот самый Защитник Windows. Плохо это или хорошо, мы не будем обсуждать в рамках данной книги, но то, что комплексный продукт вместо нескольких может быть потенциально более уязвим, – очевидный факт. WindowsServiceHardeningПод сборным названием WindowsServiceHardening подразумевается система безопасности, основной концепцией которой является принцип «ограниченных служб» (restricted services), которые загружаются с минимальными привилегиями; их влияние на компьютер и Сеть, таким образом, ограничено. Большинство из служб в системе запускается под учетной записью LocalSystem, что аналогично правам администратора, и если снова вспомнить правило: "вредоносный код может все то, что могут пользователь и служба", становится вполне понятно, от чего WindowsServiceHardening пытается спасти нашу операционную систему. В качестве примера, пожалуй, уместно привести такие "заразы", как Slammer, Blaster и Sasser, которые атаковали систему, используя именно системные службы, запущенные с высокими привилегиями. Радует и то, что данная система защиты координирована с улучшенным (по заверениям корпорации) брандмауэром Windows. Теперь, если служба или сервис попытается использовать недозволенный ей порт для отправки или получения чего-либо, межсетевой экран заблокирует эту попытку. Ну что ж, очень даже неплохо, особенно по сравнению с предыдущим встроенным брандмауэром Windows, который к исходящему трафику был "мертв" вообще. User Account Control – контроль пользовательских учетных записейНе секрет, что в предыдущих версиях Windows абсолютное большинство из создаваемых учетных записей являлось членом локальной группы Администраторы. Как можно отказаться от функциональности, заменив ее ограниченной учетной записью, которая сокращает и без того невысокую продуктивность работы: ведь такие базовые задачи, как изменение системного времени, присоединение к безопасной беспроводной сети или установка драйвера принтера, требуют административных привилегий? Действительно. Выход из этой, казалось бы, безвыходной ситуации Microsoft нашла, внедрив в Windows Vista User Account Control (UAC). Это новый подход, согласно которому все операции в системе подразделяются на две категории: ¦ операции, которые может выполнять пользователь со своими стандартными правами; ¦ операции, которые требуют административных привилегий. Применение нового подхода, несомненно, выводит уровень безопасности операционной системы на новую черту, в то же самое время предоставляя пользователям с обычными неадминистраторскими привилегиями большинство каждодневных функций. UAC значительно расширяет список стандартных возможностей пользователя путем включения в него множества базовых функций, которые не несут риска нарушения безопасности, хотя раньше требовали привилегий администратора. К этим новым функциям можно отнести следующие: ¦ изменение временной зоны; ¦ установку новых шрифтов; ¦ изменение настроек экрана; ¦ настройку системы управления питанием; ¦ добавление принтера и других устройств, при условии что драйверы для них уже установлены в системе; ¦ просмотр календаря и системного времени; ¦ загрузку и установку обновлений при условии использования UAC-совмести-мого инсталлятора; ¦ создание и настройку VPN-соединения; ¦ установку WEP (Wired Equivalent privacy) для соединения с защищенной беспроводной сетью. Помимо прочего, UAC контролирует доступ к возможной конфиденциальной информации в папке Мои документы. Теперь если пользователь не является создателем файла, то ни прочесть, ни изменить, ни удалить он его не сможет. Рассмотрев основные особенности User Account Control, позвольте все это справедливо прокомментировать. И первое, что сразу же хочется сказать, – так это "лучше поздно, чем никогда". К чему это мы? Да все, вероятно, к тому, что подобная политика безопасности с ограничением прав, пользовательскими каталогами, правами доступа к файлам и прочими chown и chmod уже сколько десятилетий практикуется в UNIX-системах. Создатели Windows Vista, видимо, всерьез решили перенять прогрессивный опыт UNIX-систем. Ну наконец-то! BitLocker Drive Encryption (Шифрование тома)Последним нововведением, которое мы кратко рассмотрим, будет BitLocker Drive Encryption – инструмент, позволяющий защитить конфиденциальную информацию на диске путем ее шифрования: ¦ технология обеспечивает конфиденциальность информации в случае кражи диска и/или несанкционированного доступа, что достигается передовыми алгоритмами шифрования; ¦ BitLocker позволяет изменить стандартный процесс загрузки операционной системы, проверяя подлинность пользователя через USB-устройство с ключами дешифрования; ¦ применение BitLocker гарантирует загрузку только оригинальных системных файлов при старте системы – иначе система просто не загрузится. Комментируя вышеописанное, хотелось бы заметить, что BitLocker Drive Encryption будет исключительно полезен в корпоративных версиях Vista – на серверах, требующих двухфакторной аутентификации. Что же касается домашних машин, то здесь он будет скорее лишним, если только пользователь вдруг не захочет поиграть в Джеймса Бонда. Следует отметить, что вышеперечисленное – лишь основные технологии защиты Windows Vista. Более подробную информацию относительно новой NT 6.0 можно узнать на официальном сайте производителя. Ну что ж, вот, собственно, и настал момент истины, чтобы подвести окончательные итоги рассмотренному и вынести справедливый вердикт. Исходя из имеющихся данных, можно с уверенностью заявить, что корпорация сделала существенный шаг на пути усиления системы безопасности своей новой операционной системы. Многие из технологий защиты реализованы аппаратно, что можно считать значительным прорывом в области обеспечения безопасности системы. Акцент, сделанный на защиту ядра, неслучаен: современные тенденции развития вредоносного ПО смещаются в сторону руткитов. Введение гибких инструментов ограничения прав и доступа наталкивает на мысль, что корпорация всерьез решила перенять прогрессивный опыт UNIX-систем. Резюмируя, можно сказать, что в целом система безопасности Windows Vista производит очень даже неплохое впечатление, и это несмотря на имеющиеся в настоящее время инструменты взлома. |

|

|||

|

Главная | В избранное | Наш E-MAIL | Добавить материал | Нашёл ошибку | Наверх |

||||

|

|

||||