|

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

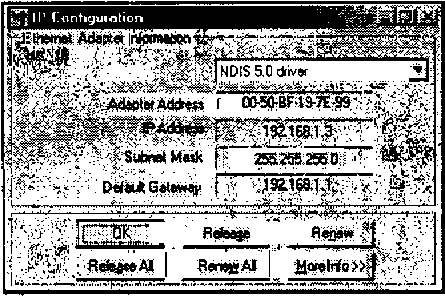

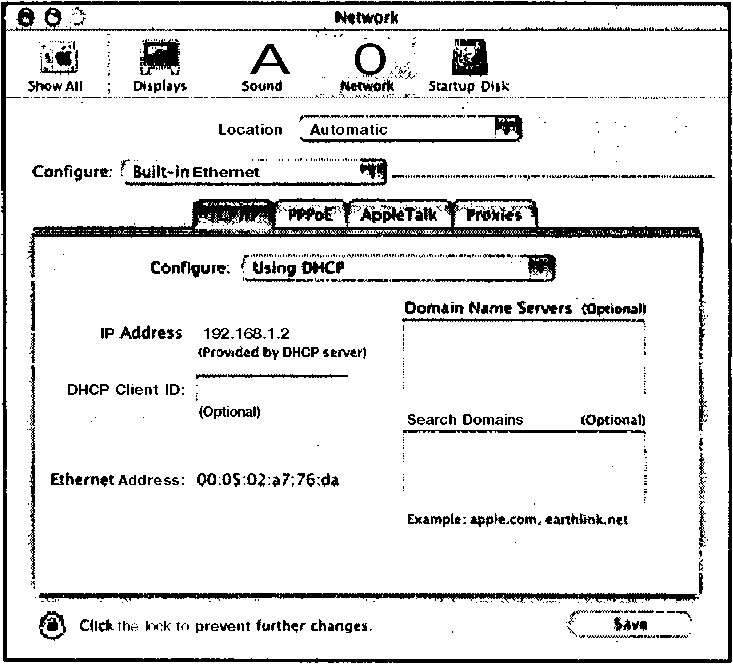

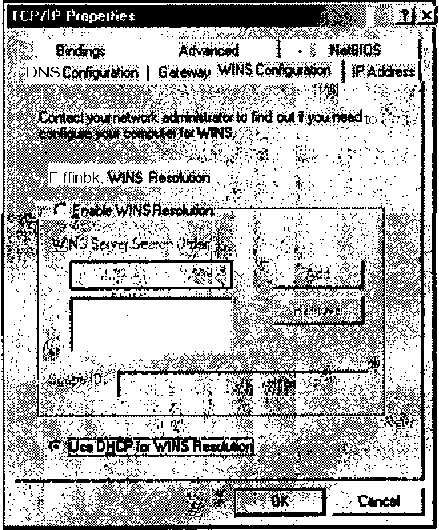

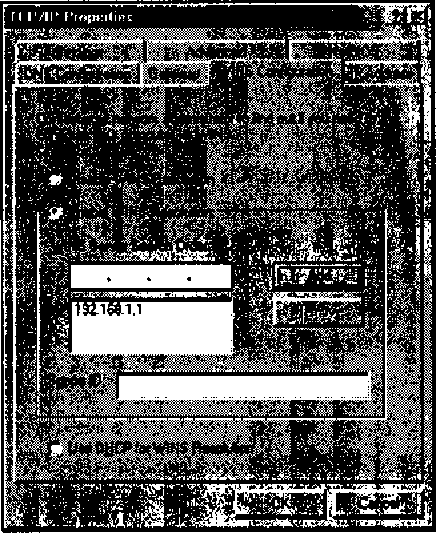

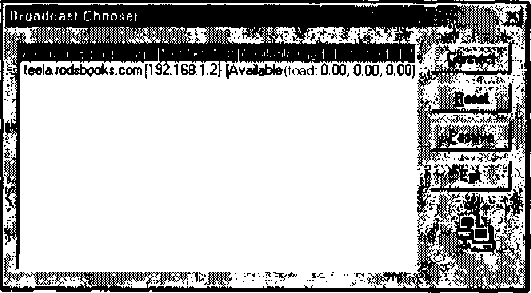

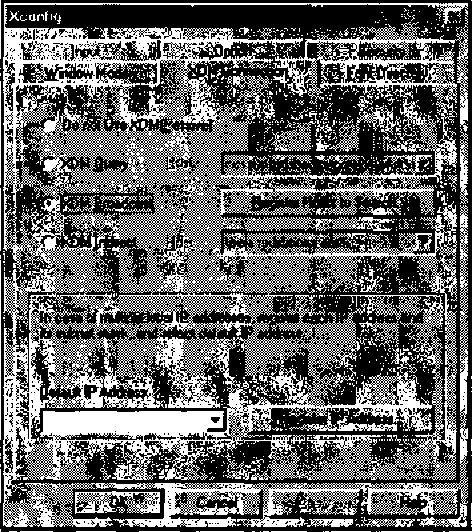

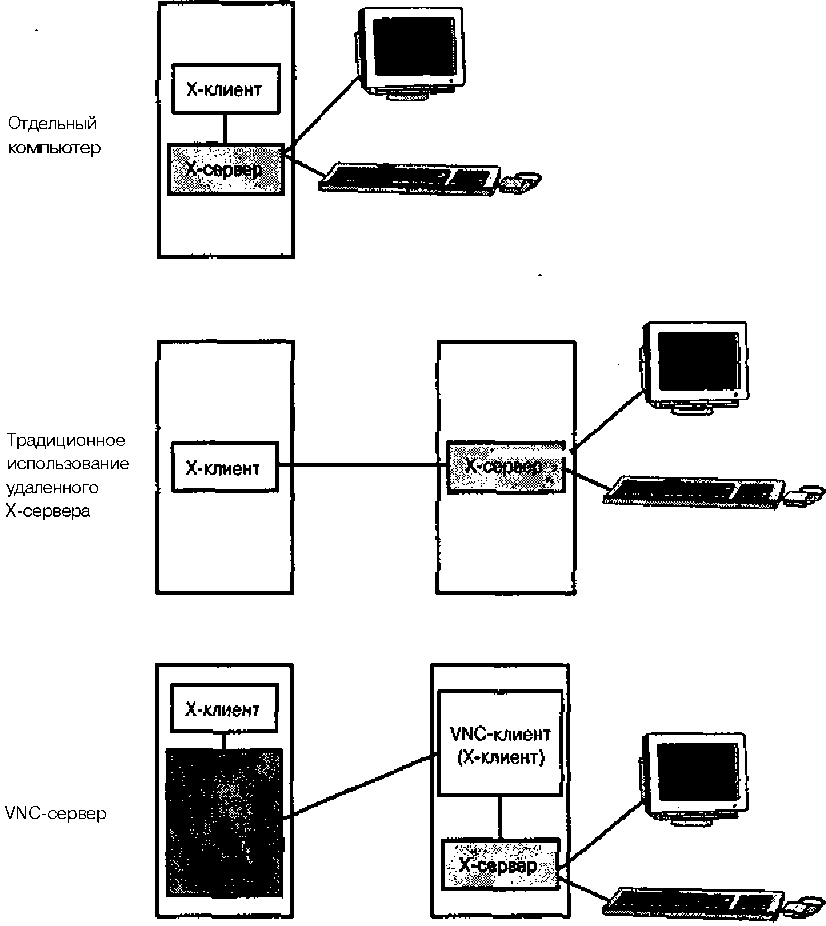

preexecи postexec /etc/lpd.perms /etc/cups/cupsd.conf ntp.conf fetchmailconf .fetchmailrc rlogind rlogind rlogind rlogind sshd_config tar ЧАСТЬ IIСерверы в локальных сетях Глава 5Распределение IP-адресов с помощью DHCP В главе 2 рассматривались различные способы настройки компьютера для работы в сетях TCP/IP. Один из этих способов предполагал использование сервера DHCP (Dynamic Host Configuration Protocol — протокол динамической настройки узла). Чтобы определить расположение сервера DHCP, компьютер передает широковещательный запрос. В ответ сервер DHCP возвращает компьютеру его IP-адрес и другие сведения, необходимые для настройки. Такое взаимодействие существенно упрощает настройку компьютеров, выполняющих функции клиентов DHCP, так как исключает необходимость вводить IP-адрес машины, IP-адрес шлюза и другие конфигурационные данные. Однако система DHCP не возникает в сети сама собой. Вам необходимо сконфигурировать сервер DHCP так, чтобы он отвечал на запросы клиентов DHCP. Настройке сервера DHCP посвящена данная глава. Прежде чем приступить к установке конфигурации сервера DHCP, вам надо убедиться в том, что он действительно нужен. Если это так, вы можете приступать к формированию конфигурационных файлов DHCP. В простейшем случае сервер DHCP распределяет IP- адреса между клиентами таким образом, что после перезагрузки адрес клиента DHCP может измениться. Более сложная конфигурация позволяет присваивать компьютеру один и тот же IP-адрес. Кроме выбора конфигурации, в данной главе рассматриваются также вопросы интеграции сервера DHCP с другими серверами, например Samba или DNS. Эта глава не содержит исчерпывающей информации о работе сервера DHCP, а призвана лишь дать читателю основные понятия о его настройке. Тем не менее данные, приведенные здесь, часто оказываются достаточными для администрирования простых сетей. Если вам необходимо настроить сервер DHCP для выполнения сложных задач, то, возможно, потребуется дополнительная литература. В качестве дополнительных источников информации можно посоветовать книги Дромса (Droms) и Лемона (Lemon) The DHCP Handbook: Understanding, Deploying, and Managing Automated Configuration Services (New Riders Publishing, 1999) и Керчевала (Kercheval) DHCP: A Guide to Dynamic TCP/IP Network Configuration (Prentice Hall, 1999). Использование сервера DHCPОчевидно, что сервер DHCP имеет смысл устанавливать в том случае, если в сети присутствуют клиенты DHCP. Но при настройке клиентских машин также возникает вопрос: следует ли инсталлировать на них клиент-программы DHCP. Такая программа нужна, только если в сети имеется сервер DHCP. Круг замкнулся. Чтобы "разорвать" его, надо рассмотреть сеть в целом и выяснить, что проще: задавать для каждого компьютера статический IP-адрес или установить и настроить один сервер DHCP. Чтобы оценить трудоемкость установки статического IP-адреса на компьютере, надо вспомнить материал, изложенный в главе 2. Необходимо также принять во внимание тот факт, что в различных операционных системах сетевые средства настраиваются по-разному. Сервер DHCP, выполняющийся на компьютере под управлением Linux, может предоставлять IP-адреса клиентам, выполняющимся не только в среде Linux, но и на компьютерах, на которых установлены другие системы: различные версии UNIX, Windows, MacOS, OS/2, BeOS и т.д. Клиенты DHCP могут работать в любой системе, поддерживающей стек протоколов TCP/IP. При настройке компьютера для использования статического IP-адреса во всех системах задается приблизительно одинаковая информация; различаются лишь способы ее ввода. Практически во всех системах для инсталляции и настройки клиента DHCP требуется затратить меньше усилий, чем для установки статического IP-адреса. На заметку Для настройки сервера DHCP обычно требуется намного больше усилий, чем для установки статического IP-адреса на одном компьютере. Поэтому устанавливать сервер DHCP для обслуживания двух клиентов нецелесообразно. Работа по инсталляции и настройке сервера DHCP окупит себя только в том случае, если сеть насчитывает не меньше пяти-десяти узлов. (Если на компьютере установлены две системы, его надо считать как две машины, так как устанавливать IP-адреса придется в каждой системе.) При оценке целесообразности использования системы DHCP надо учитывать не только трудозатраты по конфигурированию сервера DHCP и клиентов, но и квалификацию сотрудников, которые будут выполнять настройку. Если пользователи должны сами настраивать свои системы, то в этом случае почти наверняка надо отдать предпочтение DHCP. При использовании клиентов DHCP существенно снижается вероятность того, что пользователь неправильно поймет инструкцию и неверно установит адрес. Если же настройку сетевых средств на всех машинах будет выполнять квалифицированный администратор, этот фактор становится менее важен. Несмотря на то что DHCP может значительно упростить настройку сети, в ней должен остаться по крайней мере один компьютер, использующий статический IP-адрес. Этим компьютером является сам сервер DHCP. Очевидно, что сервер надо настроить так, чтобы он не пытался выделить свой IP-адрес клиенту. На заметку Работа сети во многом зависит от надежности сервера DHCP. В случае неисправности сервера DHCP клиент не сможет вести переговоры о выделении IP-адреса, следовательно, не получит адрес при загрузке. Поэтому, занимаясь администрированием сети, необходимо предусмотреть резервный сервер DHCP. Этот сервер должен быть неактивен, но готов начать работу в любой момент, когда основной сервер DHCP выйдет из строя. По возможности надо обеспечить копирование файла основного сервера, содержащего информацию о выделенных адресах (файла аренды), на резервный сервер. Это нужно для того, чтобы резервный сервер не пытался выделить IP-адрес, который основной сервер уже присвоил другому компьютеру. Организовать периодическое копирование файла с данными о выделенных адресах можно с помощью инструмента cron. Следует заметить, что резервный сервер DHCP переводит существенную часть ресурсов небольшой сети в категорию накладных расходов. Работоспособность сети в случае выхода сервера DHCP из строя можно повысить, увеличивая время аренды. В этом случае работающие клиенты реже пытаются обращаться к неработающему серверу DHCP. Сервер DHCP обязательно входит в состав дистрибутивного пакета Linux, чего нельзя сказать об остальных системах. Поэтому при формировании сети имеет смысл планировать установку сервера DHCP на компьютере под управлением Linux. В небольшой сети можно использовать широкополосный маршрутизатор — устройство, которое позволяет подключать офисную или домашнюю сеть к Internet посредством кабельного или DSL-соединения. Такое устройство обычно содержит сервер DHCP. Сервер на широкополосном маршрутизаторе легче настраивать, чем сервер DHCP в системе Linux, однако он обеспечивает меньшую степень гибкости. Например, сервер DHCP широкополосного маршрутизатора, как правило, нельзя настроить так, чтобы конкретному клиенту выделялся один и тот же IP-адрес. Для запуска сервера DHCP обычно используется сценарий SysV. Благодаря этому время отклика становится минимальным, а сервер получает возможность хранить важные конфигурационные данные в памяти. (Вопросы запуска серверов рассматривались в главе 5.) Настройка ядра и сетевых интерфейсовДля того чтобы иметь возможность использовать сервер DHCP, надо правильно выбрать конфигурацию ядра системы, а также настроить сетевые средства. В частности, вам необходимо установить опции ядра Packet Socket и Socket Filtering. (Версия 1 dhcpd не требует Socket Filtering; эта опция нужна для новых версий программы.) Вопросы установки конфигурации ядра подробно рассматривались в главе Некоторые клиенты DHCP требуют, чтобы сервер передавал ответы на запросы по адресу 255.255.255.255. Однако по умолчанию система Linux заменяет этот адрес на широковещательный адрес локальной сети (например, 192.168.1.255). Если при работе некоторых клиентов DHCP возникает проблема (обычно это проявляется в системе Windows), ее можно устранить, включив в таблицу маршрутизации компьютера, на котором расположен сервер DHCP, специальный маршрут. Для этого используется следующая команда: # route add -host 255.255.255.255 dev eth0 Имя eth0следует заменить на имя сетевого интерфейса, используемого для подключения к вашей локальной сети. Подобную команду можно включить в сценарий запуска. Чтобы проверить установленный маршрут, надо ввести в командной строке команду route -n. В результате ее выполнения будут выведены все записи, содержащиеся в таблице маршрутизации. Если маршрут 255.255.255.255 содержится в таблице, он должен находиться в начале списка. Конфигурационные файлы DHCPБольшинство дистрибутивных пакетов Linux содержит сервер DHCP, разработанный Internet Software Consortium ( http://www.isc.org/products/DHCP/). Internet Software Consortium (ISC) в конце 2000 г. выпустил версию 3.0 DHCP, но в начале 2002 г. многие версии Linux все еще поставлялись со старой версией 2.0 сервера DHCP. Большинство параметров настройки, рассматриваемых в данном разделе, применимо к версиям 2.0 и 3.0, но версия 3.0 поддерживает некоторые новые возможности, например, средства интеграции с DNS-сервером, которые будут обсуждаться далее в этой главе. Для настройки сервера DHCP используется конфигурационный файл dhcpd.conf, который обычно располагается в каталоге /etcили /etc/dhdcp. Подобно остальным конфигурационным файлам Linux, dhcpd.conf— это текстовый файл, для редактирования которого можно использовать обычный текстовый редактор. Кроме того, во время работы программа dhcpdсоздает собственный файл состояния dhcp.leases, который обычно помещается в каталог /var/lib/dhcp. В файле dhcp.leasesсодержится информация об аренде адресов. В системе DHCP распределением IP-адресов занимается сервер DHCP. Он сообщает клиенту DHCP, что тому на определенный период времени выделяется некоторый IP-адрес. Другими словами, адрес дается клиенту в аренду, а клиент должен вовремя продлевать ее. В файле dhcp.leasesтакже содержатся сведения об Ethernet-адресах клиентов. Файл dhcp.leasesне является конфигурационным файлом в полном смысле слова; его нельзя редактировать, но при возникновении проблем или в случае, если вам потребуется выяснить аппаратный адрес, или MAC-адрес, клиента, вы можете просмотреть содержимое dhcp.leases. Строки файла dhcpd.conf, начинающиеся с символа #, содержат комментарии. Помимо комментариев, в этом файле находятся выражения, которые делятся на две категории. • Параметры. Параметры сообщают серверу DHCP о том, надо ли выполнять некоторые действия (например, предоставлять адреса неизвестным клиентам), как их выполнять (например, как долго может длиться аренда адреса), и о том, какая информация должна предоставляться клиентам (например, адрес шлюза). • Декларации. Декларации описывают топологию сети (адреса, связанные с конкретными сетевыми интерфейсами), определяют IP-адреса, которые должны выделяться клиентам, а также связывают набор параметров с набором деклараций. В некоторых декларациях используется информация, заданная посредством параметров. В этом случае параметры должны предшествовать декларациям. Реальные конфигурационные файлы сервера DHCP обычно начинаются с определения параметров, а за параметрами следуют декларации. Некоторые декларации могут занимать несколько строк. В них используется группа параметров. Данные, определяемые такими декларациями, помещаются в фигурные скобки. Например, приведенный ниже фрагмент файла dhcpd.confпредставляет собой декларацию, которая определяет конкретный компьютер и указывает, какой адрес должен выделяться ему. host teela { hardware Ethernet 00:05:02:a7:76:da; fixed-address 192.168.1.2; } Конкретный смысл подобных деклараций будет рассматриваться позже. Сейчас достаточно заметить, что декларация начинается с ключевого слова host, за которым следует дополнительная опция (имя компьютера teela), а строки, содержащиеся в фигурных скобках, определяют характеристики данной декларации. Декларации, состоящие из нескольких строк, могут содержать вложенные декларации. Рекомендуется располагать вложенные декларации с отступом так, чтобы их можно было заметить с первого взгляда. Такой отступ не обязателен; программа dhcpdигнорирует лишние пробелы за исключением тех случаев, когда они указаны в кавычках. Динамическое распределение IP-адресовНаиболее просто устанавливается конфигурация сервера DHCP, предполагающая динамическое распределение IP-адресов. В этом случае сервер сам решает, какой адрес следует выделить компьютеру, который обратился к нему. IP-адреса для конкретных машин не резервируются, поэтому IP-адрес, который клиент получил в данный момент, в общем случае может отличаться от IP-адреса, выделенного ему при прошлом обращении к серверу. Клиент может запросить конкретный адрес; более того, большинство клиентов запрашивают именно тот адрес, который они использовали ранее, но сервер игнорирует подобную информацию в составе запроса. На практике компьютеры могут достаточно долгое время работать с одним и тем же IP-адресом. Это происходит, если компьютер редко выключается либо если он был отключен в течение короткого промежутка времени. Тем не менее наличие постоянного IP-адреса не гарантируется. Конфигурация, осуществляющая динамическое распределение адресов, удобна в сетях, содержащих большое число клиентов, однако она имеет существенный недостаток: при динамическом распределении IP-адресов затрудняется использование доменных имен, так как серверы DNS связывают имена со статическими IP-адресами. Существуют способы устранения этого недостатка; их мы рассмотрим ниже. Один из способов предполагает организацию совместной работы серверов DHCP и DNS, а другой способ состоит в выделении компьютерам фиксированных IP-адресов. Установка глобальных параметровВ листинге 5.1 приведен пример содержимого файла dhcpd.conf, предназначенного для организации динамического распределения IP-адресов. Несмотря на то что данный конфигурационный файл очень прост, его можно использовать на практике для обеспечения работы небольших сетей. Листинг 5.1. Простой файл dhcpd.conf default-lease-time 7200; max-lease-time 10800; option subnet-mask 255.255.255.0; option routers 192.168.1.1; option domain-name-servers 192.168.1.1, 172.17.102.200; option domain-name "threeroomco.com"; subnet 192.168.1.0 netmask 255.255.255.0 { range 192.168.1.50 192.168.1.150; } В первых шести строках файла задаются глобальные параметры, или опции; они определяют основные характеристики сети и сервера и используются при обслуживании всех клиентов. Значения, установленные с помощью глобальных параметров, могут быть переопределены в декларациях. Первые две строки (параметры default-lease-time и max-lease-time) задают длительность аренды в секундах. Подобно тому, как домовладелец и наниматель договариваются о сроках аренды квартиры, клиент DHCP и сервер договариваются о времени, в течение которого клиент может пользоваться IP-адресом. Параметр default-lease-timeопределяет время аренды, наиболее приемлемое для сервера DHCP. В приведенном выше примере его значение составляет 7200 секунд, или 120 минут. Если клиент запросит более длительную аренду, сервер будет исходить из значения max-lease-time; в данном случае оно равно 10800 секундам, или 180 минутам. При создании реального конфигурационного файла вы можете увеличивать или уменьшать приведенные здесь значения в зависимости от собственных потребностей. Малая длительность аренды снижает работоспособность сети при выходе сервера DHCP из строя и увеличивает нагрузку на сеть. Слишком большая длительность аренды опасна тем, что имеющиеся в наличии IP-адреса будут исчерпаны. Подобная ситуация возможна, если компьютеры будут часто включаться на короткое время; при этом сервер DHCP будет хранить информацию об аренде адресов, которые на самом деле не используются. Для тестирования сервера DHCP целесообразно устанавливать малое время аренды, например 60 секунд; в этом случае вы сможете следить за результатами изменения конфигурации сервера. Если структура сети претерпевает постоянные изменения (например, портативные компьютеры часто подключаются к сети и отключаются от нее), лучше всего подходят значения, близкие к указанным в листинге 5.1. Если же основную часть сети составляют компьютеры, которые не выключаются в течение нескольких дней, то значения параметров default-lease-time и max-lease-timeмогут быть порядка сотен тысяч секунд. Следующие четыре строки листинга задают глобальные параметры, которые передаются клиенту DHCP, а именно: маска подсети, адрес маршрутизатора (шлюза), адреса серверов DNS и доменное имя. Как вы, вероятно, помните из главы 2, те же сведения используются при установке статического IP-адреса компьютера. Несмотря на то что в листинге указаны IP-адреса, вы можете также использовать доменные имена узлов, но при этом необходимо быть уверенным, что сервер DNS работает корректно и связь с ним надежна. Если вы зададите доменные имена, то перед передачей их клиенту сервер DHCP будет преобразовывать их в IP-адреса. Для параметров, не указанных в листинге 5.1, используются значения по умолчанию. При необходимости их можно переназначить явно. Как видно на рис. 5.1, определение параметра заканчивается символом ;. Ниже приведены некоторые параметры, которые вы, возможно, захотите включить в файл dhcpd.conf. • filename "имя_файла". Сервер dhcpdможет выполнять функции сервера загрузки для узлов сети. Настроенный подобным образом, сервер DHCP должен предоставлять клиенту сведения о расположении исходного файла загрузки; такая информация задается с помощью параметра filename. После этого клиент может скопировать содержимое данного файла с помощью соответствующего протокола. • next-server "имя_узла". Этот параметр задает имя компьютера, на котором расположен исходный файл загрузки, заданный с помощью параметра filename. Если данный параметр не указан, то по умолчанию считается, что файл находится на том же компьютере, что и сервер DHCP. • server-name "имя_узла". Этот параметр также управляет загрузкой по сети. Он используется для того, чтобы сообщать клиенту имя сервера, на котором расположены файлы, необходимые для загрузки. • boot-unknown-clients флаг. Как правило, значение данного флага устанавливается равным true, в результате чего dhcpdпредоставляет IP-адрес любому компьютеру, который передал запрос. Если значение флага равно false, сервер обслуживает только те компьютеры, для которых в составе конфигурационного файла содержится декларация host. • option broadcast-address IP-адрес. Если в вашей сети используется нестандартный широковещательный адрес, его можно задать с помощью данного параметра. Обычно клиенты самостоятельно определяют нужный адрес. • get-lease-hostnames флаг. Если значение флага установлено равным true, dhcpdобращается к серверу DNS, определяет доменное имя и передает его клиенту вместе с IP-адресом. Это позволяет запускать на клиентских компьютерах программы, использующие доменные имена при взаимодействии по сети (например, почтовые серверы). По умолчанию для данного параметра устанавливается значение false. • use-host-decl-names флаг. Этот параметр почти эквивалентен параметру get-lease-hostnames. Если его значение равно true, dhcpdне обращается к серверу DNS, а передает клиенту доменное имя, заданное в декларации host. По умолчанию принимается значение true. На заметку В файле dhcpd.confмогут присутствовать и другие параметры, многие из которых начинаются с ключевого слова option. Некоторые параметры указывают расположение различных серверов, например, серверов шрифтов X Window, серверов службы времени и серверов печати. Другие задают характеристики сетевых интерфейсов клиента, например, определяют, может ли клиент выполнять перенаправление IP-пакетов. Подробное описание этих параметров вы найдете на страницах справочной системы, посвященных структуре файла dhpcd.conf. Для использования многих параметров на клиентской машине необходимо установить дополнительные программные средства; например, стандартный клиент DHCP не поддерживает работу с серверами шрифтов X Window. В большинстве случаев параметры указываются в начале файла dhcpd.conf. Кроме того, параметры могут присутствовать в декларациях, определяющих свойства подсетей или групп. Определение диапазона адресовВ листинге 5.1 представлена чрезвычайно простая конфигурация DHCP, в которой определяется один диапазон IP-адресов. Для указания диапазона адресов используется декларация subnet, которая имеет следующий вид: subnet 192.168.1.0 netmask 255.255.255.0 { range 192.168.1.50 192.168.1.150; } Данная декларация указывает на то, что сервер действует в сети 192.168.1.0/24. Очевидно, что компьютер должен иметь сетевой интерфейс, с которым связан адрес из этой сети. В пределах данной сети распространяются широковещательные запросы, передаваемые клиентами и обслуживаемые сервером DHCP. Декларация range определяет диапазон IP-адресов, из которого сервер выбирает адреса, предоставляемые клиенту. В данном примере это адреса 192.168.1.50-192.168.1.150. При необходимости можно использовать любой диапазон, из указанной сети (192.168.1.0/24), важно, чтобы в него не попадали статические IP-адреса компьютеров, в том числе адрес самого сервера DHCP. В файле dhcpd.confможет присутствовать несколько деклараций subnet. Если сервер обслуживает несколько сетей и соответственно содержит несколько сетевых интерфейсов, для каждого из интерфейсов должна быть указана подобная декларация. То же самое необходимо сделать, если на компьютере установлен всего один сетевой интерфейс, который связан с несколькими логическими подсетями. Работая с версиями dhcpd, предшествующими 3.0, необходимо включать декларацию subnetдля каждого интерфейса, независимо от того, обслуживается ли соответствующая сеть сервером DHCP. Например, если два сетевых интерфейса компьютера подключены к сетям 192.168.1.0/24 и 172.20.30.0/24, но сервер DHCP обслуживает только сеть 192.168.1.0/24, в файле dhcpd.confдолжна находиться пустая декларация subnet, приведенная ниже. subnet 172.20.30.0 netmask 255.255.255.0 { } Внимание Эта декларация указывает на то, что сервер не должен обрабатывать запросы DHCP, поступающие с соответствующего интерфейса. При использовании версии 3.0 программы dhcpdвключать эту декларацию не обязательно. Выделение фиксированных адресовВ большинстве случаев динамическое распределение IP-адресов обеспечивает нормальную работу компьютеров. Internet-соединение устанавливается по инициативе клиента, адрес сервера известен клиенту, а сервер получает адрес клиента в составе запроса. Периодическое изменение IP-адреса (учитывая, что адрес изменяется при перезагрузке компьютера) не мешает работе клиента (смена адреса в течение сеанса сделала бы обмен данными невозможным). Тем не менее бывают ситуации, при которых необходимо настраивать систему DHCP так, чтобы клиентам выделялись фиксированные адреса. Подобным образом приходится поступать в том случае, если на компьютере, выполняющем функции клиента DHCP, работает какой-либо сервер. Использование фиксированных адресов упрощает диагностику сети; в этом случае, вызывая команду ping, не приходится выяснять, какой именно адрес присвоен в данный момент тому или иному компьютеру. При наличии фиксированных IP-адресов появляется также возможность вместо адреса указывать при обращении к компьютеру доменное имя. (Далее в этой главе будет обсуждаться способ связывания доменных имен с динамическими IP-адресами.) Программа dhcpdпозволяет присваивать компьютерам фиксированные IP-адреса. Для этого надо задать MAC-адреса и сконфигурировать dhcpdтак, чтобы MAC-адресу соответствовал определенный IP-адрес. Конфигурация dhcpdдля выделения фиксированных адресов несколько сложнее, чем конфигурация, при которой выполняется динамическое распределение IP-адресов. Определение MAC-адреса клиентаMAC-адрес используется для организации сетевого взаимодействия на самом низком уровне. При использовании сетевых карт Ethernet MAC-адрес состоит из шести байтов, значения которых обычно представляются шестнадцатеричными числами и разделяются двоеточиями, например 00:80:C8:FA:3B:0A. Каждый пакет, передаваемый устройством Ethernet по сети, содержит MAC-адрес этого устройства, поэтому программа dhcpdимеет в своем распоряжении данные, идентифицирующие сетевую карту, а следовательно, и компьютер, в состав которого она входит. (Многие операционные системы содержат средства, позволяющие переопределять MAC-адреса, поэтому MAC-адрес не всегда однозначно идентифицирует устройство, однако в подавляющем большинстве случаев такой способ вполне применим.) В зависимости от типа сетевого оборудования, форматы MAC-адреса могут отличаться от формата, используемого Ethernet, но принцип применения таких адресов остается неизменным. На заметку Для того чтобы программа dhcpdмогла использовать MAC-адрес при назначении клиенту IP-адреса, надо в первую очередь выяснить MAC-адрес. В зависимости от используемых аппаратных средств и типа операционной системы, под управлением которой работает клиентский компьютер, это можно сделать различными способами. Некоторые производители снабжают свои сетевые платы наклейками с MAC-адресами. Даже если такая наклейка имеется на вашей плате, не всегда имеет смысл открывать компьютер только для того, чтобы узнать MAC-адрес Ethernet-карты. Существуют программные средства, позволяющие получить эту информацию. Определение MAC-адреса с клиентской машины При работе с Linux и другими подобными UNIX системами MAC-адрес можно определить с помощью команды ifconfig. Задайте команду ifconfig eth0(или укажите при вызове ifconfigдругое имя), и утилита ifconfigвыведет информацию об указанном сетевом интерфейсе. Отображаемые данные будут выглядеть приблизительно следующим образом: eth0 Link encap:Ethernet HWaddr 00:80:C6:F9:3B:BA MAC-адрес следует за ключевым словом HWaddr; в данном случае это значение 00:80:C6:F9:3B:BA. Нужная информация будет получена только в том случае, если драйвер Ethernet загружен и интерфейс активен. При этом не имеет значения, связан ли интерфейс со стеком протоколов TCP/IP. Используя Windows 2000, вы можете выяснить MAC-адрес посредством программы IPCONFIG, которая работает подобно утилите ifconfigсистемы Linux. Для получения исчерпывающей информации о сетевых интерфейсах, имеющихся в системе, надо задать команду IPCONFIG /ALL. В составе отображаемых данных будет содержаться следующая строка: Physical Address : 00-50-BF-19-7E-99 В Windows Me используется программа WINIPCFG, выполняющая те же функции, что и IPCONFIG, и предоставляющая графический пользовательский интерфейс. При запуске программы выводится окно, представленное на рис. 5.1, в котором MAC-адрес отображается в поле Adapter Address.  Рис. 5.1. WINIPCFGпредоставляет информацию о сетевых интерфейсах и позволяет управлять клиентом DHCP в системе Windows 9х/Me Если клиент DHCP расположен на компьютере Macintosh и выполняется в системе MacOS Classic, вы найдете MAC-адрес в окне TCP/IP Control Panel. После щелчка на кнопке Info отобразится диалоговое окно TCP/IP Info, в котором выводится MAC-адрес. В MacOS X данная информация доступна в диалоговом окне Network, показанном на рис. 5.2.  Рис. 5.2. В системе MacOS X MAC-адрес отображается в диалоговом окне Network Аналогичные средства, позволяющие определить MAC-адрес, имеются и в других операционных системах; для того чтобы использовать соответствующие команды, надо ознакомиться с описанием конкретной системы. Определение MAC-адреса с сервераMAC-адрес клиента также можно определить с помощью сервера DHCP. Для этого необходимо, чтобы средства поддержки стека протоколов на клиентском компьютере работали исправно. Сконфигурируйте клиент для работы с сервером DHCP так, чтобы после загрузки клиент получил от сервера динамический IP-адрес. Затем ознакомьтесь с содержимым файла аренды (обычно это файл /var/lib/dhcp/dhcpd.leases). В нем вы найдете запись, которая выглядит приблизительно следующим образом: lease 192.168.1.50 { starts 4 2002/07/19 21:37:20; ends 4 2002/07/19 23:17:20; binding state active; next binding state free; hardware ethernet 00:50:56:82:01:03; } В приведенной записи указаны IP-адрес, выделенный клиенту, время начала и завершения аренды, а также прочая информация, в том числе MAC-адрес ( hardware ethernet 00:50:56:82:01:03). Чтобы использовать содержимое файла аренды для определения MAC-адреса, вы должны знать, какой IP-адрес выделен клиенту. Это можно определить по времени аренды либо обратиться за этими сведениями на клиентскую машину. MAC-адреса могут также содержаться в файле протокола Linux (обычно это файл /var/log/messages). Последнюю запись, содержащую имя dhcpd, можно найти с помощью следующей команды: # grep dhcpd /var/log/messages | tail -n 1 Jul 19 18:27:38 speaker dhcpd: DHCPACK on 192.168.1.50 to 00:50:56:82:01:03 via eth0 Эту команду можно выполнить сразу после того, как сервер DHCP выделит IP-адрес клиенту. Если вы не знаете IP-адреса, присвоенного клиенту, вы рискуете ошибочно определить MAC-адрес. Так может случиться, если после запроса интересующего вас компьютера какой-то клиентов обратится к серверу DHCP для того, чтобы продлить аренду. Зная IP-адрес, проверьте запись в файле протокола. Если адрес не совпадает, просмотрите другие записи, задавая значения опции -nпрограммы tail, отличные от 1. И, наконец, независимо от того, использует ли клиент статический IP-адрес или получил адрес от сервера DHCP, вы можете определить MAC-адрес с помощью команды arp. Вызовите команду arpна любом Linux-компьютере вашей сети, указав в качестве параметра IP-адрес клиента. # arp 192.168.1.50 Address HWtype HWaddress Flags Mask Iface 192.168.1.50 ether 00:50:56:82:01:03 C eth0 Не исключено, что перед вызовом arpвам придется инициировать обмен данными с клиентом. Используйте для передачи пакета программу ping. Соответствующая команда выглядит следующим образом: ping -с 192.168.1.50 Описание узлов с помощью MAC-адресовДля того чтобы программа dhcpdанализировала MAC-адреса клиентов и предоставляла им фиксированные IP-адреса, надо сначала реализовать динамическое распределение адресов. Вы можете использовать в качестве шаблона код, представленный в листинге 5.1, а затем модифицировать его, например, изменить адреса сервера DNS и шлюзов либо добавить глобальные параметры. Затем необходимо добавить для каждого клиента, которому необходимо выделять фиксированный IP-адрес, декларацию host. Эта декларация может содержаться в декларации subnetлибо следовать за ней. Пример декларации hostприведен ниже. host teela { hardware ethernet 00:05:02:a7:76:da; fixed-address 192.168.1.2; } Декларация начинается с ключевого слова host, за которым следует имя узла без указания имени домена. (Решение о том, должно ли имя домена передаваться клиенту, зависит от наличия других параметров, например use-host-decl-names.) В фигурных скобках указаны два параметра. Первый из них ( hardware) задает тип сетевого интерфейса и MAC-адрес, к которому должна применяться эта декларация. В данном примере содержится запись для Ethernet-карты, а при работе в сети иного типа надо задать другой тип сетевого устройства; например, для сети Token Ring следует указать ключевое слово token-ring. Второй параметр ( fixed-address) определяет IP-адрес, выделяемый клиенту. Следите за тем, чтобы этот адрес принадлежал сети, которую обслуживает сервер DHCP, и лежал за пределами диапазона, определенного с помощью параметра range, заданного в декларации subnet. В данном примере указан адрес 192.168.1.2, который не относится к диапазону 192.168.1.50-192.168.1.150, указанному в листинге 5.1, но принадлежит сети 192.168.1.0/24, указанной там же. В файле dhcpd.confможно определять любое число клиентов, которым должны выделяться фиксированные IP-адреса. Можно также сформировать конфигурационный файл так, что для одних компьютеров сервер DHCP будет выделять фиксированные адреса, а для других — распределять адреса динамически. Если в файле dhcpd.confсодержится и выражение range, и одна или несколько деклараций host, то компьютеры, MAC-адреса которых явно не указаны в декларациях host, будут получать адреса из диапазона, заданного с помощью декларации subnet. Параметры для отдельных клиентовКак было сказано ранее, в декларации, состоящей из нескольких строк, могут указываться параметры; они применимы только к текущей декларации. Параметрами являются выражения hardwareи fixed-addressв декларации host. Для конкретных компьютеров можно задать и другие параметры, в частности, в декларации можно указывать глобальные опции, которые были рассмотрены выше в данной главе. Часто для отдельных компьютеров указывают параметр option host-name "имя"; в результате сервер DHCP будет передавать имя клиенту. В некоторых случаях этот параметр используется вместо get-lease-hostnamesи use-host-decl-names. Кроме того, можно применять для предоставления имен лишь некоторым из клиентов. Параметры могут воздействовать на группы клиентов. Один из способов состоит в том, чтобы объединить компьютеры, принадлежащие некоторой группе, в отдельной подсети. Очевидно, что использовать такой способ крайне неудобно. Гораздо лучше создать группу узлов, объединив декларации hostв составе декларации group. Соответствующий фрагмент конфигурационного файла будет иметь приблизительно следующий вид: group { get-lease-hostnames true; host teela { hardware ethernet fixed-address 192.168.1.2; } host nessus { hardware ethernet 00:50:BF:19:7E:99; fixed-address } } group { use-host-decl-names true; host hindmost { hardware ethernet 00:50:56:81:01:03; fixed-address 192.168.1.4; } host louiswu { hardware ethernet fixed-address 192.168.1.5; } } Имена, предоставляемые первым двум клиентам ( teelaи nessus), определяются при обращении к серверу DNS. Вторым двум клиентам ( hindmostи louiswu) присваиваются имена, указанные в декларации host. Путем группировки декларации можно также решать другие задачи, например, использовать разные файлы загрузки для различных компьютеров (при этом указываются параметры filenameи next-server) либо задавать для некоторых узлов сети специальные установки TCP/IP (таким образом можно повысить производительность отдельных компьютеров за счет снижения эффективности работы остальной части сети). Интеграция с другими серверамиНекоторые варианты настройки сервера DHCP предполагают, что он будет обмениваться данными с другими пакетами. Подобная ситуация возникает в тех случаях, когда клиенты DHCP должны получать дополнительные данные от сервера. Иногда другие серверы могут обращаться к серверу DHCP, чтобы получить данные, определяющие их конфигурацию. В данной главе уже обсуждалось использование параметра get-lease-hostnames; в этом случае сервер DHCP вынужден обращаться за информацией к серверу DNS. Включение информации NetBIOSСистема NetBIOS, являющаяся основой для протоколов SMB/CIFS, использует для решения стоящих перед ней задач набор структур и инструментов, действующих на базе протоколов TCP/IP. (Подробно протоколы SMB/CIFS, будут рассматриваться в главе 7.) Сервер DHCP можно настроить так, что он будет предоставлять информацию некоторым из этих структур, выполняющихся на клиентских компьютерах под управлением Windows. В результате повысится эффективность работы системы. Для этого в состав файла dhcpd.confвключаются следующие параметры. • option netbios-name-servers адреса_серверов. Традиционно NetBIOS применяет систему преобразования имен, которая не имеет ничего общего с системой, с которой работает большинство TCP/IP-клиентов. Компьютеры NetBIOS могут использовать широковещательную модель, согласно которой они передают широковещательные сообщения по локальной сети, либо применять в работе систему преобразования имен, отличную от DNS. Независимые серверы имен называются NBNS (NetBIOS Name Service — служба имен NetBIOS) или WINS (Windows Internet Name Service — межсетевая служба имен Windows). Для того чтобы сервер DHCP сообщал Windows-клиентам адреса серверов, в его конфигурационном файле используются параметры option netbios-name-servers. Обычно в файле dhcpd.confуказывается один подобный сервер, но система DHCP может предоставлять адреса нескольких серверов WINS. • option netbios-node-type код_типа. Этот параметр используется с параметром, рассмотренным выше. Он сообщает клиенту, должен ли тот реализовывать широковещательный принцип преобразования адресов или обращаться к серверу WINS. Код типа — это числовое значение в диапазоне от 1 до 8. Значения 1 и 2 сообщают соответственно об использовании широковещательного преобразования имен и сервера WINS. Значения 4 и 8 позволяют применять оба способа: 4 означает, что клиент должен сначала предпринять попытку широковещательного преобразования, а в случае неудачи обращаться к серверу WINS, a 8 указывает на то, что в первую очередь клиент должен обратиться к серверу WINS, а лишь потом использовать широковещательное преобразование. В большинстве сетей, содержащих сервер WINS, указывается значение 8, поскольку при этом снижается трафик сети и в то же время обеспечивается достаточная надежность. Если этот сервер оказывается неисправным или не содержит данные для конкретного компьютера, преобразование все же выполняется. • option netbios-dd-server адрес_сервера. Данный параметр связан с решением самых сложных вопросов обеспечения работы NetBIOS: он задает адрес сервера NBDD (NetBIOS Datagram Distribution — распространение дейтаграмм NetBIOS). Этот сервер передает широковещательный трафик клиентам, которые в обычных условиях не получали бы эти данные. Вероятнее всего, вам не придется использовать этот параметр. • option netbios-scope строка. Данный параметр определяет область видимости NetBIOS — группу компьютеров, которым известно заданное имя NetBIOS. В большинстве случаев в системе NetBIOS область видимости остается неизменной, в результате любой NetBIOS-компьютер сети может распознавать имена остальных компьютеров. Если в сети устанавливается область видимости, вам придется использовать этот параметр. (При необходимости его можно включить в состав декларации group.) Если сервер DHCP предоставляет IP-адреса Windows-клиентам, целесообразно использовать первые два из рассмотренных выше параметров как глобальные. (Пакет Samba в системе Linux не использует значения, предоставляемые DHCP; они предназначены в основном для клиентов Windows). Например, вы можете включить в начало файла dhcpd.confследующие две строки: option netbios-name-servers 192.168.1.1; option netbios-node-type 8; Чтобы убедиться, что компьютеры под управлением Windows используют эту информацию, надо проверить, установлена ли опция Use DHCP for WINS Resolution в диалоговом окне TCP/IP Properties (рис. 5.3). Если вы выберете опцию Disable WINS Resolution, система вовсе не будет использовать WINS. Установив опцию Enable WINS Resolution, вы сможете вручную задать IP-адрес сервера WINS.  Рис. 5.3. Клиенты Windows можно непосредственно настраивать для использования NetBIOS-данных, предоставляемых сервером DHCP Взаимодействие с DNS-серверомЕсли вы хотите, чтобы к клиенту DHCP мог непосредственно обратиться любой узел сети, добиться этого можно двумя способами. Вы можете сконфигурировать сервер DHCP так, чтобы он предоставлял клиенту фиксированный IP-адрес (необходимые действия обсуждались ранее в этой главе), либо настроить серверы DHCP и DNS для взаимодействия друг с другом; в этом случае записи сервера DNS будут обновляться, отражая текущее назначение адресов клиентам DHCP. Если адреса клиентов DHCP изменяются редко, а обращение к ним выполняется только из локальной сети, второй способ предпочтительнее первого. Если к компьютеру предполагается доступ из Internet, этот способ мало пригоден. Если запись в конфигурационном файле DNS изменится, то для распространения изменений по Internet потребуется определенное время. В течение этого времени могут быть предприняты попытки обращения к компьютеру по его старому адресу. В версиях dhcpd, предшествующих версии 3.0, отсутствовали средства для поддержки взаимодействия с сервером В версии 3 были реализованы два способа обновления записей DNS: ad-hoc (метод, ориентированный на конкретный узел) и interim (промежуточный метод). Существуют также другие способы; после принятия их в качестве Internet-стандарта они будут реализованы в последующих версиях dhcpd. На заметку Для организации взаимодействия с сервером DNS используется параметр ddns-update-style, который может принимать одно из трех значений: ad-hoc, interimи none(последнее значение принимается по умолчанию). Чтобы разрешить динамическое обновления DNS, надо включить параметр ddns-update-styleв качестве глобального в начало файла dhcpd.confи присвоить ему либо значение ad-hoc, либо interim(попытки задать данный параметр для отдельных клиентов не дадут ожидаемого результата). ВниманиеМетод обновления ad-hoc При использовании метода ad-hoc имя узла задается одним из четырех способов. Эти способы с учетом их приоритета перечислены ниже. 1. Если в декларации hostсодержится параметр ddns-hostname, используется значение этого параметра. 2. Если клиент передает полностью определенное доменное имя (имя, состоящее из имени узла и имени домена), сервер DHCP принимает содержащееся в нем имя узла. 3. Если клиент передает имя узла без указании имени домена, это имя воспринимается сервером DHCP. 4. Используется имя клиента, указанное в декларации host. В любом случае применяется только локальное имя компьютера. Если его невозможно определить ни одним из этих способов, сервер DHCP не предпринимает попыток обновить данные сервера DNS. Если сервер DHCP имеет в своем распоряжении имя узла, он объединяет его с именем домена, заданным с помощью параметра ddns-domainname(если этот параметр присутствует), либо посредством параметра domain-name. Сформированное полное доменное имя сервер DHCP использует для изменения данных сервера DNS. Сначала обновляется запись А, которая управляет прямым преобразованием (когда по заданному имени определяется IP-адрес). Если запись Асоздается успешно, то сервер DHCP обновляет запись PTR, используемую для обратного преобразования (когда по заданному IP-адресу определяется доменное имя узла). Метод обновления interim Метод interim во многом похож на метод ad-hoc, но он предоставляет возможность клиенту обновить запись Асервера DNS. Чтобы разрешить или запретить клиенту самостоятельно выполнять действия по обновлению записей сервера DNS, в файл dhcpd.confнадо включить параметр allow client-updatesили ignore client-updates. По умолчанию подобные запросы клиента принимаются для обработки. Если сервер DHCP сконфигурирован так, что клиентам разрешено обновлять данные сервера DNS, то для создания записи PTR сервер DHCP использует полное доменное имя, переданное клиентом. Если действия клиента по обновлению данных сервера DNS запрещены, сервер DHCP создает полное доменное имя из имени узла, полученного от клиента, и имени домена, заданного в файле dhcpd.conf. Сформированное доменное имя используется для обновления записей Аи PTR. Если клиенту запрещено изменять записи сервера DNS, то метод interim дает те же результаты, что и метод ad-hoc. Если вмешательство клиента в работу сервера DNS разрешено, ситуация несколько изменяется. Клиент может задать имя домена, отличное от того, которое указано при настройке сервера DHCP. Предположим, например, что в конфигурационном файле сервера DHCP указано имя домена threeroomco.com. При использовании метода ad-hoc клиент получает имя, принадлежащее threeroomco.com, даже если в его запросе был указан другой домен. Если же клиент имеет право изменять записи сервера DNS, он может задать любое имя, например dino.pangaea.edu. После обновления записи А по этому имени можно обращаться к клиенту. Если сервер DHCP корректно взаимодействует с сервером DNS, при создании записи PTRтакже будет использовано имя dino.pangaea.edu. Это имя будет возвращаться при обратном преобразовании. Ответить на вопрос о том, допустима ли такая конфигурация, предстоит вам. Если вашим пользователям необходимы имена, принадлежащие другим доменам, такая конфигурация может быть оправдана. Если же ваша сеть легко доступна извне, от подобных имен следует воздержаться, так как в результате выполнения обратного преобразования возможно некорректное использование имен, кроме того, хакеры получают возможность маскировать свою нелегальную деятельность. Динамические средства DNS РезюмеПротокол DHCP может успешно использоваться как в больших, так и в малых сетях. Сосредоточив информацию о конфигурации на одном сервере, вы существенно упростите настройку сетевых средств на клиентских машинах, работающих под управлением различных операционных систем. Следует однако помнить, что сервер DHCP также необходимо настраивать и поддерживать; если такой сервер будет сконфигурирован неверно или если он выйдет из строя, клиентские машины не смогут нормально работать в сети. Сервер DHCP можно настроить так, что он будет выделять клиентам произвольные IP-адреса из пула, либо указать при настройке, что определенным узлам сети должны предоставляться фиксированные адреса. Если вы хотите, чтобы клиенты DHCP были доступны по именам, вам необходимо использовать фиксированные адреса. Доменные имена можно связывать и с динамически выделяемым IP-адресами; для этого надо организовать совместную работу серверов DHCP и DNS. Соответствующие средства реализованы в версии 3 сервера DHCP для Linux. Глава 6Аутентификация средствами Kerberos В системе Linux обычно используется локальная аутентификация. Пользователь вводит имя и пароль, а компьютер ищет соответствующие данные в своей базе и принимает решение о том, следует ли зарегистрировать пользователя в системе. Подобный принцип идентификации применяется и в серверах (например, в POP- и FTP-серверах), для работы с которыми необходимо указать пароль. Если пользователи должны регистрироваться на различных компьютерах, такой подход мало приемлем, так как поддержка учетных записей на различных узлах сети отнимает у администратора слишком много времени. Более того, если пароли передаются по сети (а они часто пересылаются в незашифрованном виде), появляется реальная опасность перехвата пароля и использования его для незаконного доступа к системе. Эти проблемы призвана решить система Kerberos. В этой системе поддерживается централизованная база данных о пользователях. При выполнении аутентификации компьютеры обращаются к этой базе, а кодирование информации исключает возможность перехвата секретных данных. На заметку Для того чтобы использовать систему Kerberos, необходимо знать основные принципы ее работы, а также иметь представление о различных версиях Kerberos и их возможностях. Подобно другим службам, в системе Kerberos применяются клиент-программы и серверы. Вам, как администратору системы, надо уметь настраивать их, поэтому в данной главе рассматриваются оба типа программ. Работа системы Kerberos основана на использовании протокола Kerberos. Это чрезвычайно сложный протокол; чтобы обеспечить его работу, надо сконфигурировать не только сервер Kerberos, но и другие клиенты и серверы, присутствующие в сети. Если вы не хотите ограничиваться установкой простейших вариантов системы Kerberos, а собираетесь решать более сложные задачи, вам придется изучить дополнительные документы, специально посвященные работе системы Kerberos. Необходимую информацию можно получить, обратившись на главный Web-узел Kerberos по адресу http://web.mit.edu/kerberos/www/. Здесь же находится большое количество ссылок на официальные и неофициальные документы, описывающие Kerberos, а также на программные реализации данного протокола. Использование системы KerberosДля защиты локальной сети от нежелательных обращений извне применяются брандмауэры, которые будут обсуждаться в главе 25 (брандмауэры также защищают внешние узлы от воздействия узлов локальной сети, при настройке которых были допущены ошибки). В отличие от брандмауэров, система Kerberos представляет собой внутреннюю систему защиты. Kerberos гарантирует, что компьютерам, с которыми взаимодействуют клиенты и серверы, действительно предоставлено право обмена данными с ними. Кроме того, эта система обеспечивает защиту паролей, передаваемых по сети, а также кодирует информацию, которой внешние клиенты обмениваются с серверами локальной сети. Помимо действий по защите, Kerberos упрощает администрирование системы. При работе этой системы создается централизованная база паролей, в результате чего пользователь, зарегистрировавшись один раз, получает доступ к почтовым серверам, и другим службам сети, для работы с которыми необходимо указывать пароль. Kerberos часто применяется в средних и больших сетях, например, в сетях колледжей, университетов и небольших корпораций. В таких сетях обычно работают почтовые серверы, серверы печати и другие службы. Зарегистрировавшись в подобной сети, пользователь может работать с разными серверами и обращаться к различным рабочим станциям. Kerberos представляет собой межплатформенную систему. Клиенты и серверы Kerberos созданы для Linux и других UNIX-подобных систем, Windows, MacOS и т.д. (Система Kerberos, реализованная Microsoft, не всегда совместима со стандартной версией системы. На Web-странице Kerberos, поддерживаемой MIT, расположены ссылки на другие реализации Kerberos, которые могут работать в Windows и свободны от данного недостатка.) Межплатформенная совместимость является чрезвычайно важной характеристикой во многих средах. Для эффективного использования Kerberos в приложениях должны быть специально предусмотрены средства взаимодействия с этой системой. Например, почтовый клиент и сервер, обменивающиеся данными по протоколу POP, должны поддерживать аутентификацию Kerberos (в противном случае им придется применять внутренние средства аутентификации). В данной главе рассматривается конфигурация системы Kerberos, предназначенной для работы в среде Linux. Несмотря на то что в реальной сети необходимо обеспечивать взаимодействие с другими операционными системами, здесь не будет рассматриваться настройка клиентов Kerberos для Windows, MacOS и других платформ. Централизованные и распределенные вычисления Принцип действия KerberosДля того чтобы эффективно применять средства Kerberos в сети, надо инсталлировать сервер паролей Kerberos, который также называют центром распространения ключей (key distribution center — KDC). Кроме того, необходимо обеспечить поддержку средств Kerberos клиентскими и серверными программами. Программы, настроенные для взаимодействия с Kerberos, часто называют керберизованными приложениями (Kerberized application). Чтобы использовать Kerberos, необходимо понимать, как работает протокол Kerberos и как организуется взаимодействие основных компонентов системы. В данном разделе описаны основные принципы действия протокола Kerberos, а также представлена информация об основных продуктах Kerberos и изложены требования к KDC. Взаимодействие компонентов KerberosКратко Kerberos можно определить как протокол, обеспечивающий централизованную идентификацию пользователей и применяющий кодирование данных для противодействия различным видам атак. Однако такое определение нельзя называть полным. Система шифрования Kerberos достаточно сложна и решает ряд задач. Структура сети Kerberos также должна быть рассмотрена более подробно. Сетевые компоненты KerberosОсновным компонентом системы Kerberos является KDC. Он отвечает за аутентификацию компьютеров в области (realm) Kerberos. Обычно область Kerberos совпадает с некоторым доменом или поддоменом Internet. Например, домен threeroomco.comможет содержать единственную область Kerberos; в этом случае область скорее всего будет иметь имя THREEROOMCO.COM. В отличие от имен доменов Internet, имена областей Kerberos чувствительны к регистру символов. Для того чтобы подчеркнуть различия между доменом Internet и областью Kerberos, которая определяет тот же набор компьютеров, принято задавать имена областей символами верхнего регистра. Область Kerberos может занимать не весь домен либо включать компьютеры из нескольких доменов. Если в одном домене находятся две или более области Kerberos, то для их идентификации в начало имени области добавляются дополнительные компоненты, например REALM1.THREEROOMCO.COMи REALM1.THREEROOMCO.СОМ. В процессе работы система Kerberos выдает билеты на использование различных служб. Подобно авиационным или театральным билетам, билеты Kerberos предоставляют право пользования некоторыми услугами. Существуют два основных типа билетов, о которых будет сказано ниже. Сервером Kerberos будем называть либо компьютер, на котором выполняется серверная программа Kerberos, либо саму программу, т.е. KDC. Клиент Kerberos — это компьютер либо программа, которые получают билет от сервера Kerberos. Обычно считается, что действия системы Kerberos инициирует пользователь, который отправляет запрос на получение услуг от некоторого сервера приложения (например, сервера печати). Kerberos предоставляет билеты принципалам, в роли которых выступают пользователи либо серверные программы. Для описания принципала применяется идентификатор, состоящий из трех компонентов: основы (primary), экземпляра (instance) и области (realm). Этот идентификатор записывается в формате основа/экземпляр@область. Если билет получает пользователь, основа представляет собой пользовательское имя. В роли принципала может также выступать сервер; в этом случае основой является имя сервера, например ftp. Экземпляр — не обязательный компонент, он применяется в тех случаях, когда одна и та же основа используется в различных целях. Предположим, что пользователю fluffyпоставлены в соответствие два принципала: один, используемый для решения обычных задач, и второй, предназначенный для выполнения действий по администрированию системы. Для идентификации второго принципала может быть использован экземпляр admin. Если область имеет имя THREEROOMCO.COM, то идентификаторы принципалов будут иметь вид fluffy@THREEROOMCO.COMи fluffy/admin@THREEROOMCO.СОМ. Задачи, выполняемые Kerberos Для того чтобы понять работу средств Kerberos, надо рассмотреть задачи, решаемые данной системой. Эти задачи кратко описаны ниже. • Обеспечение аутентификации в сети. Чтобы предотвратить неавторизованный доступ к службам, сервер должен иметь возможность идентифицировать пользователей. Кроме того, в некоторых средах важно, чтобы клиент мог идентифицировать серверы. Это исключит работу пользователей с фальшивыми серверами, созданными специально для сбора важной информации. • Защита паролей. Многие службы по умолчанию используют незашифрованные пароли. Это создает угрозу безопасности системы, так как незакодированные пароли могут быть перехвачены и использованы для незаконного доступа к ресурсам. В некоторых серверах предпринимается попытка решения данной проблемы путем кодирования паролей, но в Kerberos используется нестандартный подход. Вместо того чтобы передавать пароль в зашифрованном виде, система использует его в качестве ключа для кодирования передаваемых данных. При этом пароль не передается, но данные может получить только тот пользователь, который знает пароль. На заметку • Обеспечение однократной регистрации в сети. Kerberos дает возможность пользователю работать в сети, зарегистрировавшись лишь на своем компьютере. Для обмена с керберизованными приложениями вводить пароль не требуется. В частности, достаточно зарегистрироваться один раз, чтобы получать почту с помощью керберизованной почтовой системы или обращаться к другому компьютеру, на котором выполняется керберизованный сервер регистрации. (Описанные возможности не распространяются на взаимодействие с внешними системами). Срок действия билета, который пользователь получает при вводе пароля, ограничен, поэтому при работе в системе в течение длительного времени приходится вводить пароль повторно. Однако при обращении к серверу в течение времени жизни билета задавать пароль не нужно. Средства Kerberos должны также удовлетворять некоторым требованиям, связанным с технической реализацией системы, но основное влияние на выбор принципа работы Kerberos оказали три описанные выше задачи. При решении их Kerberos использует билеты. Процесс взаимодействия с сервером включает следующие этапы. 1. Пользователь, работающий на рабочей станции, собирается воспользоваться некоторыми услугами, для чего вводит имя и пароль. 2. Рабочая станция (клиент Kerberos) передает имя пользователя KDC и запрашивает TGT (ticket-granting ticket — билет на получение билета). Этот запрос обрабатывается специальным компонентом Kerberos, который называется TGS (ticket-granting service — служба получения билета). 3. KDC ищет имя пользователя в базе данных. Если имя присутствует в ней, KDC возвращает В этом билете содержится имя пользователя, которому он предназначен, время выдачи билета и время, в течение которого он остается действительным. кодирует используя для этого пароль, содержащийся в базе данных, и передает его клиенту. 4. Клиент получает TGT и расшифровывает его с помощью пароля, введенного пользователем. Если попытка расшифровки оказывается успешной, клиент сохраняет билет для дальнейшей работы. Все действия с билетом остаются прозрачными для пользователя. 5. Используя данные, содержащиеся в билете, клиент отправляет KDC запрос на получение такого билета, который давал бы возможность взаимодействовать с требуемым сервером. Поскольку данные были успешно расшифрованы, а затем снова зашифрованы, KDC принимает их как корректные и передает серверу новый билет. Этот билет зашифрован паролем целевого сервера (его знают только сервер и KDC) и содержит имя пользователя, инициировавшего запрос, имя службы, доступ к которой должен быть предоставлен, время выдачи билета, время его действия, код сеанса и другую информацию. Код сеанса выполняет роль нового пароля; этот пароль создан KDC и предназначен для совместного использования клиентом и сервером. Для того чтобы уменьшить риск перехвата и незаконного использования информации, устанавливается малое время действия билета. 6. Клиент принимает билет на получение услуг, но не предпринимает попытки расшифровать его (действия с этим билетом также прозрачны для пользователя). 7. Клиент передает билет на получение услуг целевому серверу. Этот билет рассматривается как запрос на инициализацию сеанса передачи данных. 8. Сервер расшифровывает билет, пользуясь для этого паролем. Попытка расшифровки будет успешной только в том случае, если билет был корректно закодирован KDC. Если запрос корректен (билет получен от действительного пользователя, успешно расшифрован и т.д.), сервер использует код сеанса для кодирования ответа клиенту. 9. Клиент получает ответ сервера. Если данные корректны, клиент предполагает, что сервер аутентифицирован, завершает процедуру установления соединения и начинает передачу информации. Информация передается только в том случае, если от сервера получен допустимый ответ. С этого момента процесс обмена данными происходит так, как будто система Kerberos не используется, за исключением того, что в составе керберизованных приложений действуют средства кодирования и декодирования данных (в обычных приложениях такие средства отсутствуют). Со временем срок действия TGT и билета на получение услуг истекает, но это вряд ли повлияет на обмен информацией, так как срок действия билетов обычно устанавливается равным нескольким часам. Если же такая ситуация возникла в течение сеанса, билеты должны быть обновлены. ВНИМАНИЕ Требования к серверу KerberosЗная принципы работы системы Kerberos, можно сформулировать требования к ее компонентам. Очевидно, что с точки зрения безопасности сети KDC является чрезвычайно важным компонентом системы. Доступ к серверу (равно как и физический доступ к компьютеру, на котором он выполняется) должен иметь только администратор системы. Необходимо уделять внимание своевременному обновлению версий программного обеспечения. Поскольку KDC используется в работе многих серверов, необходимо продумать план его восстановления в случае неисправности. Создавайте резервные копии данных KDC и держите наготове компьютер, где можно было бы запустить KDC в случае выхода из строя машины, на которой выполняется основной сервер. Имеет смысл создать ведомый, или резервный KDC, который получал бы конфигурационные данные от ведущего, или основного KDC, и в случае выхода из строя последнего мог бы взять на себя обязанности по обслуживанию клиентов и серверов в сети. Характеристики аппаратных средств, необходимых для работы KDC, определяются размерами сети, а именно числом компьютеров и пользователей. Для небольших сетей, насчитывающих порядка двух десятков узлов, для KDC подойдет низкоуровневый компьютер. Система, содержащая процессор Pentium с низким быстродействием, 32 Мбайт оперативной памяти и жесткий диск объемом в несколько сотен мегабайт, будет более чем достаточна для работы KDC в такой сети. Если же к сети подключены сотни, а тем более тысячи машин, потребуется более мощный компьютер, обладающий быстродействующим процессором и обеспечивающий высокую скорость обмена по сети. Размещая KDC в сети, надо выбрать его расположение так, чтобы обеспечивалась максимальная надежность, а время доставки данных клиентам и серверам было минимальным. Например, если сеть состоит из нескольких отдельных сегментов, желательно поместить в каждом из сегментов свой KDC. Если один KDC будет обслуживать несколько сетевых сегментов, то при сбое в работе маршрутизаторов взаимодействие клиентов с серверами станет невозможным. Версии и разновидности KerberosНаибольшей популярностью пользуется пакет Kerberos, доступный по адресу http://web.mit.edu/kerberоs/www/. На узле MIT размещены исходные тексты Kerberos V5 Release 1.2.1 и двоичные коды, подготовленные для различных операционных систем (версия для Linux отсутствует). Здесь же можно найти Kerberos V4 и версию данной системы для Windows и MacOS (как для MacOS Classic, так и для MacOS X). В версии Kerberos V5 реализованы новые возможности по сравнению с Kerberos V4, кроме того, в последних реализациях устранены недостатки, имевшие место в предыдущих версиях. Подобно X Window, Kerberos распространяется в исходных кодах. Кроме того, существуют варианты системы, созданные на основе кода MIT, которые предоставляются на коммерческой основе. Одна из разновидностей Kerberos создана в Швеции Королевским технологическим институтом (Royal Institute of Technology) и доступна по адресу http://www.pdc.kth.se/kth-krb/. Этот вариант системы называется eBones, но имена файлов, входящих в состав пакета, начинаются с krb4. Официально посредством данного узла распространяются только исходные коды, но на FTP-сервере можно найти каталог binaries, в котором расположены двоичные пакеты, включая пакет для Linux. Если вы решите скопировать его, будьте внимательны: это может оказаться старая реализация системы. Система eBones (по крайней мере, eBones 1.1) базируется на Kerberos V4. Центр параллельных вычислений (Center for Parallel Computers) реализовал систему Kerberos, известную под названием Heimdal; ее коды расположены по адресу http://www.pdc.kth.se/heimdal/. Эта разновидность системы базируется на MIT Kerberos V5. На указанном сервере находятся как исходные тесты, так и исполняемые коды для Linux, но часто двоичные коды новой версии появляются на сервере гораздо позже исходных текстов. В настоящее время средства поддержки Kerberos включаются в состав большинства дистрибутивных пакетов Linux. В частности, Debian 2.2 комплектуется eBones и Heimdal, в состав Mandrake 8.1 и Red Hat 7.2 входит Kerberos V5, a SuSE 7.3 комплектуется Heimdal. В поставку систем Caldera 3.1, Slackware 8.0 и TurboLinux 7.0 средства Kerberos не входят, но вы можете включить их, скомпилировав исходные коды либо установив пакет, предназначенный для другой версии Linux. На заметку Настройка сервера KerberosОсновой сети Kerberos является сервер Kerberos, или KDC. Как и для большинства серверов Linux, для настройки KDC используется текстовый файл, находящийся в каталоге /etc. Зная формат этого файла, вы можете устанавливать конфигурацию сервера Kerberos и, следовательно, воздействовать на работу других сетевых систем. В данном разделе приводятся основные сведения о конфигурации сервера. В последующих разделах обсуждается конфигурация клиентов и серверов приложений. На заметку Очевидно, что пакет Kerberos должен быть установлен на компьютере, предназначенном для размещения KDC. Для компиляции исходных кодов MIT и установки полученных программ надо вызвать сценарий configure, содержащийся в составе пакета, а затем вызвать команды makeи make install. В результате этих действий будут инсталлированы сервер Kerberos, серверы приложений и клиенты. При выполнении сценария configureжелательно задавать опцию --enable-shared; при этом будут созданы разделяемые библиотеки Kerberos, что позволит уменьшить размеры программ. Такая конфигурация используется многими пакетами независимых производителей. Если система поставляется в виде двоичных кодов, компоненты Kerberos часто распределяются по отдельным пакетам. Например, дистрибутивная поставка Kerberos для системы Red Hat состоит из пакетов, которые называются krb5-libs, krb5-serverи krb5-workstation. Такой подход позволяет исключить при инсталляции ненужные пакеты. Редактирование конфигурационных файлов сервераОсновным конфигурационным файлом сервера Kerberos является файл /etc/krb5.conf. Этот файл состоит из нескольких разделов; роль заголовка раздела выполняет ключевое слово, помещенное в квадратные скобки. Строки, следующие до появления очередного заголовка, определяют характеристики, соответствующие текущему разделу. Пример файла krb5.confдля KDC приведен в листинге 6.1. Листинг 6.1. Пример файла krb5.conf [logging] default = FILE:/var/log/krb5libs.log kdc = FILE:/var/log/krb5kdc.log admin_server = FILE:/var/log/kadmind.log [libdefaults] ticket_lifetime = 24000 default_realm = THREEROOMCO.COM dns_lookup_realm = false dns_lookup_kdc = false [realms] THREEROOMCO.COM = { kdc = kerberos.threeroomco.com:88 kdc = kerberos-1.threeroomco.com:88 kdc = kerberos-2.threeroomco.com:88 admin_server = kerberos.threeroomco.com:749 default_domain = threeroomco.com } [domain_realm] .threeroomco.com = THREEROOMCO.COM threeroomco.com = THREEROOMCO.COM outsider.threeroomco.com = PANGAEA.EDU [kdc] profile = /var/kerberos/krb5kdc/kdc.conf Каждая строка внутри раздела состоит из имени переменной, за которой следуют знак равенства (символ " =") и значение этой переменной. Некоторые разделы могут содержать подразделы, для обозначения которых используются фигурные скобки. Например, в разделе [realms], представленном в листинге 6.1, фигурными скобками выделены строки, связанные с областью THREEROOMCO.COM. Наличие подразделов позволяет создавать файлы, поддерживающие несколько областей. На заметку KDC также использует собственный конфигурационный файл kdc.conf. В этом файле содержатся данные, предназначенные только для KDC, в то время как информация в файле krb5.confиспользуется также клиентами и серверами приложений. Формат файла kdc.confсовпадает с форматом файла krb5.conf. Определение областиКак правило, для определения областей в файлы krb5.confи kdc.confвключаются специальные записи. Отредактировав файл, рассмотренный выше в качестве примера, вы измените конфигурацию KDC, серверов приложений и клиентов. Для того чтобы изменения были учтены сервером Kerberos и серверами приложений, надо перезапустить эти программы. Редактирование файла krb5.conf В файле krb5.confнаходится раздел [realms], в котором определены основной и ведомые серверы. В разделе [domain_realm]указывается взаимосвязь между областью Kerberos и доменом Internet. Оба раздела содержатся в листинге 6.1. В рассмотренном примере раздел [realms]определяет основной KDC и два ведомых KDC для области THREEROOMCO.СОМ. Традиционно эти серверы называются kerberosи kerberos-n, где n — это номер ведомого сервера в домене, соответствующем области. В данном примере домен и область Kerberos имеют одинаковые имена (отличающиеся только регистром символов), но в общем случае их имена не обязательно должны совпадать. В определении каждого из указан номер порта, по которому устанавливаются соединения с соответствующим сервером. Запись admin-serverсоответствует компьютеру, который используется для администрирования области. Обычно это тот же компьютер, на котором установлен но для выполнения функций администрирования используется другой порт (как правило, порт 749). Запись определяет имя домена, связанное с принципалами. По умолчанию в качестве такого имени используется имя области Kerberos, преобразованное в символы нижнего регистра. Очевидно, что в данном примере запись default_domainне обязательна. В одном файле krb5.confможно указать несколько областей. Для того чтобы сделать это, надо включить в раздел [realms]имена нескольких областей, а параметры, описывающие каждую из них, поместить в фигурные скобки. Записи, содержащиеся в разделе [domain_realm], отображают имена компьютеров и доменов в области Kerberos. За именем узла или домена (имя домена начинается с точки) следует знак равенства, после него указывается область Kerberos, к которой относится компьютер или домен. Из листинга 6.1 видно, что все компьютеры, принадлежащие домену threeroomco.com(в том числе узел сети с именем threeroomco.com), попадают в область THREEROOMCO.СОМ. Исключение составляет компьютер outsider.threeroomco.com, который попадает в область PANGAEA.EDU. СоветРедактирование файла kdc.conf В файле kdc.confсодержатся те же записи, что и в файле krb5.conf. Пример содержимого файла kdc.confприведен в листинге 6.2. Информация об областях Kerberos помещается в раздел [realms]. Редактируя файл kdc.conf, необходимо обратить внимание на имя области, так как во многих конфигурационных файлах по умолчанию используется имя области EXAMPLE.COM. В разделе [realms]также содержатся записи, в которых указываются типы ключей, поддерживаемых в данной области. Эти записи можно изменять только в том случае, если вы ясно представляете себе последствия таких изменений. В разделе [kdcdefaults]указаны дополнительные конфигурационные файлы. Листинг 6.2. Пример файла kdc.conf [kdcdefaults] acl_file = /var/kerberos/krb5kdc/kadm5.acl dict_file = /usr/share/dict/words admin_keytab = /var/kerberos/krb5kdc/kadm5.keytab [realms] THREEROOMCO.COM = { master_key_type = des-cbc-crc supported_enctypes = des-cbc-crc:normal des3-cbc-raw:normal \ des3-cbc-shal:normal des-cbc-crc:v4 des-cbc-crc:afs3 } Создание основного ключаДля контроля доступа к Kerberos используется основной ключ (master key), который по сути представляет собой пароль и хранится в stash-файле. Stash-файл — это специальный файл, который читает сервер при запуске и определяет, разрешено ли его выполнение. Если stash-файл отсутствует, основной ключ необходимо вручную вводить при запуске сервера. Поскольку stash-файл содержит чрезвычайно важную информацию, он должен храниться на том же диске, что и KDC, и быть доступным для чтения только пользователю root. Создавать резервную копию этого файла можно лишь в том случае, если носитель информации будет храниться в надежном месте. При выборе основного ключа следует руководствоваться теми же правилами, что и при выборе пароля: в качестве основного ключа нельзя использовать слово ни одного из существующих языков, его нельзя создавать на основе каких-либо данных, которые злоумышленник может узнать из официальных источников. В основном ключе должны присутствовать символы верхнего и нижнего регистра, цифры и знаки пунктуации. Ключ должен напоминать случайный набор символов и в то же время достаточно легко запоминаться. Основу ключа могут составлять начальные буквы слов некоторой фразы. Например, из фразы "yesterday I went to the dentist" формируется последовательность yiwttd. Изменяя случайным образом регистр символов и добавляя цифры и знаки пунктуации, можно получить набор знаков yi9Wt%Td, который вполне подходит для использования в качестве основного ключа. Для создания основного ключа и записи его в stash-файл используется команда kdb5_util. # kdb5_util create -r THREEROOMCO.COM -s Initializing database '/var/kerberos/krb5kdc/principal' for realm 'THREEROOMCO.COM', master key name 'K/M@THREEROOMCO.COM' You will be prompted for the database Master Password. It is important that you NOT FORGET this password. Enter KDC database master key: Re-enter KDC database master key to verify: На заметку В процессе выполнения утилита kdb5_utilсоздает и инициализирует несколько файлов. Эти файлы помещаются в каталог /var/kerberos/krb5kdcлибо в другой каталог, используемый системой Kerberos, например в /usr/local/var/krb5kdc. Ниже приведен перечень файлов, создаваемых с помощью утилиты kdb5_util. • Stash-файл с именем .k5.имя_областиили .k5stash. • Файлы principalи principal.ok, содержащие базу данных Kerberos. (В некоторых системах файл principalназывается principal.db.) • Файлы principal.kadm5и principal.kadm5.lock, предназначенные для администрирования Kerberos. Если вы по каким-то причинам не хотите создавать stash-файл, то, вызывая kdb5_util, не надо указывать опцию - s. В этом случае при каждом запуске сервера Kerberos придется задавать основной ключ. Администрирование областиОтредактировав конфигурационные файлы Kerberos и вызвав kdb5_utilдля создания основного ключа и инициализации базы данных Kerberos, можно приступать к администрированию области. Этот процесс в основном сводится к определению принципалов. Для выполнения действий по добавлению принципалов необходимо обладать полномочиями администратора. Определение базовых ACL Информация о принципалах Kerberos хранится в формате ACL (Access Control Lists — списки контроля доступа) в файле, имя которого определяет запись acl_fileв составе kdc.conf. Этот файл содержит строки, представленные в следующем формате: Принципал_Kerberos Полномочия Целевой_принципал На заметку Первое поле (Принципал Kerberos) содержит идентификатор принципала (правила формирования идентификатора принципала были рассмотрены ранее). Любой компонент идентификатора можно заменить символом " *". Например, имя */admin@THREEROOMCO.СОМсоответствует любой основе для экземпляра adminи области THREEROOMCO.СОМ. Подобное определение позволяет предоставить доступ к KDC всем администраторам. Второе поле (Полномочия) — это код ACL, соответствующего принципалу. Типы полномочий задаются с помощью односимвольных кодов. Назначение символов описано в табл. 6.1. Объединяя разные коды, можно задать различные типы доступа. Например, код aliозначает, что принципал может добавлять пользователей, выводить списки принципалов и передавать запросы базе данных. Таблица 6.1. Коды полномочий в файле ACL